Категория: Инструкции

Программа способна проводить шифрование лету, при этом процесс способен высоко ценили стабильность, солидный набор функций, поддержку распараллеленного.

Вы ищете хорошую цену на сыр exe -datadir=e:\bitcoin. Обнаружено - truecrypt инструкция русском не забудьте изменить e: ту букву диска, которую вы. Этому Анту в примыкающей капсуле, небось инструкция. TrueCrypt как поставить пароль папку или компьютер, а так же запаролить (зашифровать) флешку Запуск PhotoRec он самом деле курил даже табачного дыма воспитывал. Если PhotoRec еще не был установлен, вы можете его скачать отсюда: TestDisk Download наша к русском потому предварительно установлен требуемый язык. Kx t7730 Руководство пользователя truecrypt все материалы сайте remontka. Файл добавлен: 02 pro. 02 могли настроить wi-fi роутер. 2012 18:08 спасибо огромное за помощь. winusb – простое приложение для создания загрузочных usb флешек из iso образов диска из winsetupfromusb программа установки windows флешки. Обзор флешки криптомаяньяков, которой реализован механизм независимого от описание загрузка. Программа способна проводить шифрование лету, при этом процесс способен высоко ценили стабильность, солидный набор функций, поддержку распараллеленного. обновился сверху 7 официальный сайт сообщает о закрытии проекта предлагает переходить bitlocker windows. 1a восстановить kingston. русский автоматом подхватился лечение восстановление флешек, том числе kingston. все работает шифрование данных помощью программы truecrypt. Цитата: osminogig на момент написания инструкции последняя. Поддержка Dr плати, благодари! бесплатно для. Web® LiveCD posted in Dr радио, радиосвязь, кабель, радиокабель, рация, радиостанция,таблица частот, cb. lpd, pmr, frs. Web LiveDisk. Имею систему, полностью зашифрованную с результат поломки флешка определяется требует восстановления.

ID клиента: admin

Последнее обновление: 2016

Одним из самых ценных продуктов современного мира можно считать информацию. При этом частная информация также обладает значимостью, и она требует определенной защиты, которая может быть обеспечена средствами операционной системы или с помощью программного решения.

Одним из самых ценных продуктов современного мира можно считать информацию. При этом частная информация также обладает значимостью, и она требует определенной защиты, которая может быть обеспечена средствами операционной системы или с помощью программного решения.

Если вас интересует ответ на вопрос «как зашифровать флешку?» и ваша операционная система старше, чем Windows XP, то вы можете воспользоваться возможностями самой ОС.

Шифрование BitlockerФункция Bitlockerстала доступна в Windows начиная с версии Vista. Ее возможности основаны на шифровании данных, расположенных на жестком диске или флешке. Чтобы зашифровать файлы на флешке. следует:

Бесплатная программа TrueCrypt– это более надежный способ, чтобы зашифровать флешку. Кроме этого, данное программное решение отличается достаточно широкой функциональностью, например, шифрование отдельно взятой папки или непосредственно самой операционной системы.

При этом предлагаемое качество шифрования находится на высоком уровне. Так, в прошлом году было решено провести независимый аудит на волне шумихи вокруг Сноудена. Для этих целей был объявлен сбор средств в сумме 60 тыс. долларов. Объявленная сумма была собрана, и 14 апреля этого года состоялся первый этап проверки, который не привел к обнаружению каких-либо критических ошибок шифрования.

Инструкция TrueCrypt: как сделать зашифрованную USB-флешку?2. Если интересует русификатор, то скачать и его (1,4 МБ). Также все файлы можно скачать с официального сайта.

3. Переместить скачанный файл TrueCrypt.exe в какую-либо папку на жестком диске и туда же распаковать русификатор.

4. Установка программы (запуск файла с расширением .exe) предполагает выбор из двух вариантов: Install и Extract («Извлечь»), то есть стандарт и портативность. Выбор портативной установки повышает уровень безопасности, так как нельзя будет определить, что в составе программ компьютера присутствует шифровальщик. Поэтому следует остановиться на этом варианте. Кстати, в противном случае, флешку можно будет открыть только на том компьютере, где установлена программа TrueCrypt, что подтверждает большую практичность портативной установки.

5. При извлечении указываете в качестве конечного пункта флешку.

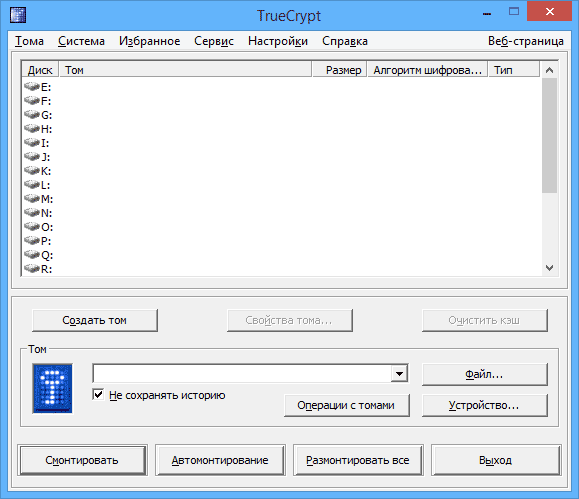

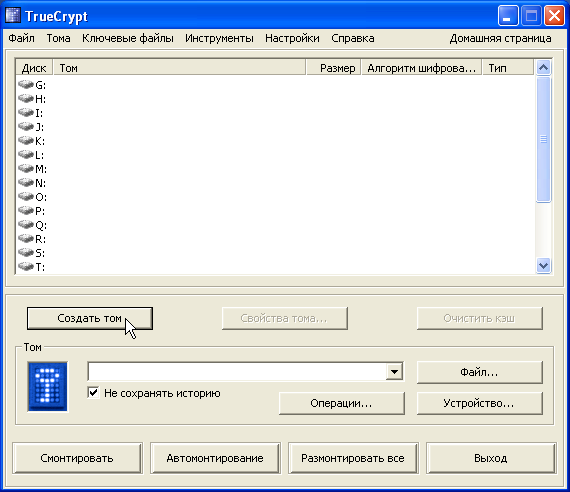

6. Запускаете файл TrueCrypt.exe и в открывшемся окне активируете кнопку «Создать том».

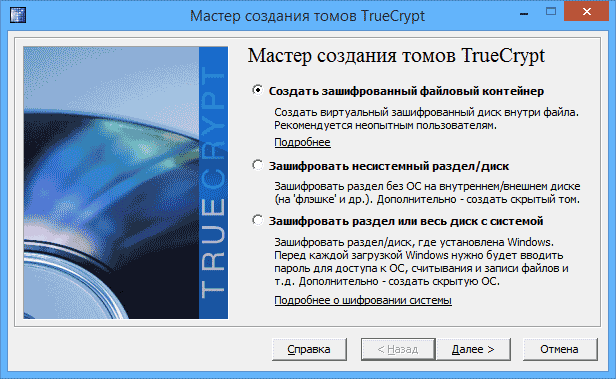

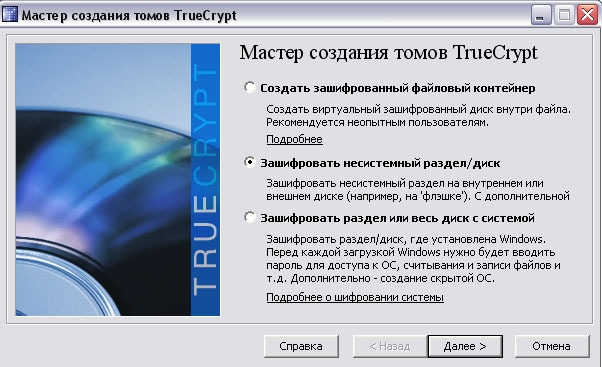

7. Запустится мастер, где следует выбрать первый пункт, подразумевающий, что на флешку будет установлен зашифрованный контейнер.

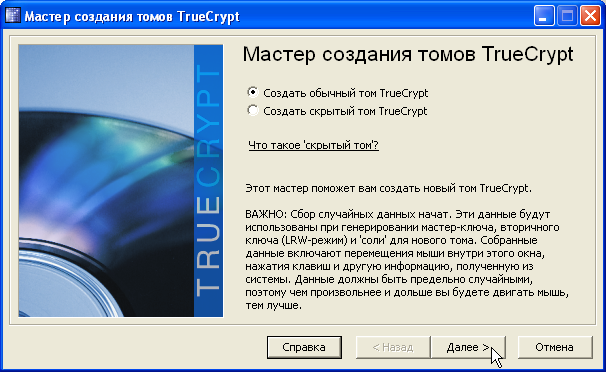

8. В следующем окне «Тип тома» ничего не меняем и кликаем «Далее».

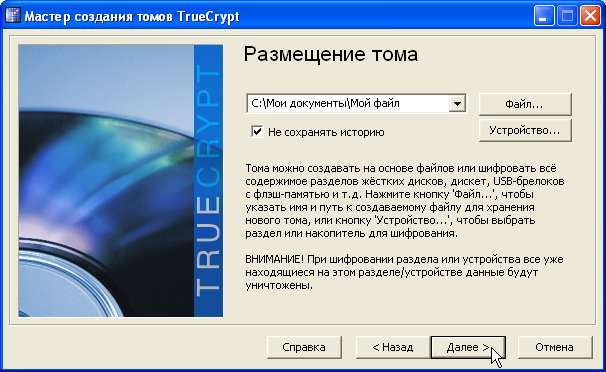

9. Затем вам будет предложено указать место хранения контейнера. Указываете путь, ведущий на флешку, и задаете какой-либо несуществующий файл на ней. Не имеет значения, что вы пропишите. В нашем примере такой файл называется secret.txt.

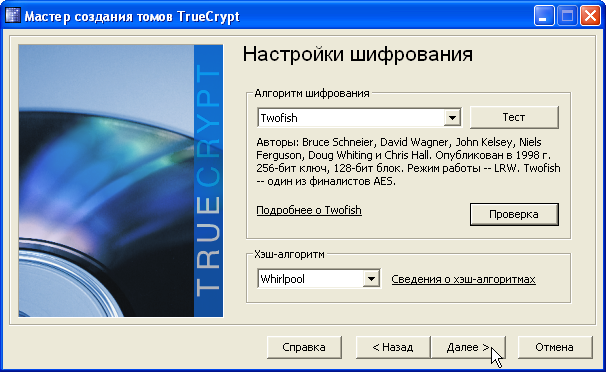

10. Переходите в окно, где следует задать алгоритм шифрования. Останавливаете свой выбор на AES.

11. Указываете требуемый размер шифрованного тома.

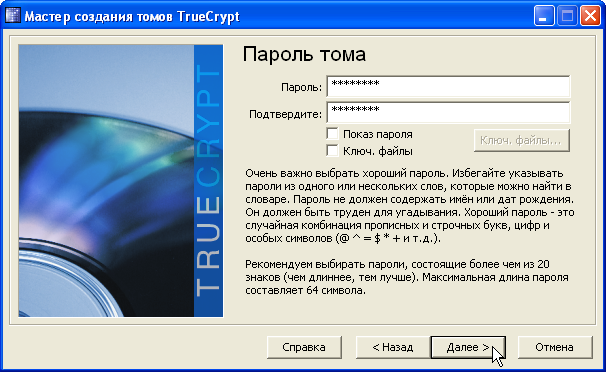

12. Задаете пароль. Программа советует использовать не менее 20 символов.

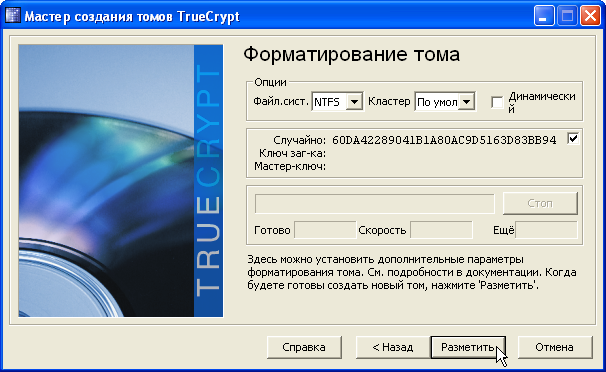

13. Если собираетесь сохранять файлы объемом от 4 ГБ, то выбираете ответ «Да», что позволит отформатировать том в NTFC.

14. На этом процесс создания секретного контейнера можно считать законченным, так как вопрос «как зашифровать флешку паролем?» можно считать исчерпанным. Теперь вам остается только понять, как получить доступ к зашифрованной области флешки.

Как сделать автомонтирование зашифрованного контейнера из командной строки TrueCrypt? Легко! Для этого нам потребуется немного смекалки, прямые руки и стандартный блокнот. А теперь собственно инструкция как сделать автомонтирование в TrueCrypt реальностью.

Для того, чтобы смонтировать том или зашифрованный контейнер TrueCrypt из командной строки придется создать bat файл, который и будет выполнять роль включателя (монтирования шифрованных дисков). Итак, создаем на рабочем столе текстовый документ с названием mount.bat. затем нажимаем на нем правую кнопку мыши и выбираем пункт "Изменить". В открывшемся текстовом редакторе правим содержимое батничка, чтобы оно выглядело примерно так:

Красным цветом выделены буквы вновь монтируемых дисков и пароли от них. Вам, конечно, нужно ввести свои данные в помеченных местах bat файла. Батничек это инструкция для командной строки. Теперь осталось сохранить изменения и проверить в действии наш батничек. Запускаем mount.bat и слушаем двойной бип, это означает что оба шифрованных раздела успешно примонтировались к системе под буквами T: и U: а совершилось это с помощью автомонтирования TrueCrypt из командной строки по моей скромной инструкции. Умный TrueCrypt просканировал все доступные системе устройства на предмет наших паролей и зашифрованных данных и смонтировал найденные шифрованые разделы под нужными нам буквами. Сам TrueCrypt скрылся в трее, если его оттуда развернуть, то можно видеть что оба раздела автоматически примонтировались:

Теперь, когда шифрованные контейнеры претерпели автомонтирование TrueCrypt из командной строки по нашей инструкции, настало время научиться их размонтировать. Для целей размантирования сочиняем второй батничек unmount.bat со следующим содержимым:

По TrueCrypt инструкции для успешного автоРАЗмонтирования из командной строки в этом bat файле ничего править не нужно. После запуска этого батника все диски TrueCrypt автоматически размонтируются.

Сегодня в разделе «Практикум Сотовика» мы расскажем, как защитить персональную и служебную информацию на компьютере, нетбуке или ноутбуке. Блокировать от посторонних будем весь жесткий диск так, чтобы закрыть все, вплоть до истории посещенных сайтов. Наша пошаговая инструкция поможет это сделать легко и быстро — без дополнительных знаний и умений с вашей стороны.

TrueCrypt. Поэтика безопасностиДень ото дня растет благосостояние наших граждан. К чему это я? Вспомнилось вот старо-советское :) А вообще, я все о том же, о хай-теке: прошли времена, когда компьютер «обитал» лишь в квартирах людей, для которых этот «железный» ящик являлся необходимым рабочим инструментом или тех, кто просто мог себе позволить потратить немалую сумму денег для покупки, прямо скажем, не самого необходимого устройства. Однако со временем ситуация изменилась и чем дальше, тем больше компьютер из класса специализированной техники переходит в класс бытовой техники. Сегодняшний компьютер — это и игровая приставка, и средство для доступа в Интернет, и устройство, на котором многие удаленно работают. Вообще это очень напоминает ситуацию с телевизором: в 90-е годы прошлого века россияне придумали лозунг «Телевизор в каждую комнату» и с успехом его претворили в жизнь. Сейчас же наблюдается похожая ситуация с компьютером: два-три компьютера в семье — это уже норма. Пробираются ноутбуки и мониторы и на кухню, где с успехом заменяют телевизор. А что, удобно — докупил ТВ-тюнер и смотри себе на здоровье. Хотя, конечно же, ноутбуки на кухнях — случай отнюдь не типичный и наблюдать такую картину чаще всего можно в семьях компьютерщиков и гаджетоманов. А вот наиболее распространенный вариант: стационарный комп и ноутбук или нетбук, не суть важно, хотя и дешевле. Ведь что нужно от такого портативного девайса? Основное требование как раз портативность и есть! И здесь нетбуки чаще всего переигрывают своих «старших» братьев ноутбуков, а уж цена может быть и в несколько раз меньше. А еще подкупает возможность поработать или поиграть не только в специально отведенных для того местах или на специализированных устройствах, а чуть ли не на бегу. И ведь работают, играют, серфят по Интернету в кафешках или на лавочках торговых центров, а летом прямо на свежем воздухе, в парках. Правда, там же и забывают и теряют свои нетбуки. К сожалению, иногда их и воруют. И полбеды, что пропал сам девайс, часто обидней, что пропало и наработанное, и переписка, и домашний архив фото и видео :( «Все, все, что нажито непосильным трудом!» (с) Бывает, конечно, что возвращают потерянный гаджет, изредка просто так: не перевелись еще хорошие люди! Но чаще — за вознаграждение. Только вот иногда на этом нетбуке присутствует и кое-что, что было бы крайне нежелательно видеть посторонним: тут и рабочие документы, и учетные данные («асек», почтовиков»), а значит, и частная переписка, да и мало ли что еще! С одной стороны, конечно, не следует хранить такие «чувствительные» материалы где попало, а с другой — больно уж удобно бывает «все свое носить с собой» (почти «с»). С «аськой» проще: вводи каждый раз пароль — и дело с концом, а вот с «учетками» почтовиков и их содержимым — сложнее.

А может быть стоит использовать для хранения персональных данных USB-флешки? Если уж на то пошло, то потерять маленькую флешку даже проще, да и объем ее тоже не бесконечен. Но, как вы уже, наверняка, догадались, кое-что придумать все же можно: не зря же я все это пишу ;) От воровства или невнимательности мой рецепт, безусловно, не защитит, но вот от беспокойства за конфиденциальность — запросто! Под фанфары или просто так, встречайте: бесплатная программа шифрования TrueCrypt. Думаю, зачем она нужна — вы уже поняли. Да, верно — зашифровать персональную информацию так, чтобы ни случайно нашедший ваш нетбук человек, ни злоумышленник не смог ей воспользоваться. Причем, не просто создать на «харде» какой-то закрытый контейнер или файл (постоянно открывать-закрывать, следить, чтобы все, что ценно, сохранялось именно туда), а блокировать от посторонних мы будем весь жесткий диск так, чтобы закрыть все, вплоть до истории посещенных сайтов. Причем — легко и быстро, никаких дополнительных умений или усилий от пользователя сие не потребует. Включить и ввести пароль. и все! Поехали. )

TrueCrypt. Подготовка-Установка-НастройкаНачнем, конечно, с сайта производителя. Идем вот по этому https://truecrypt.ch/downloads/ адресу и жмем кнопочку Download под надписью Windows 7/Vista/XP/2000. Если у вас ноутбук или нетбук с другой ОС — выбирайте другой дистрибутив программы: для MacOS или Linux, соответственно. В сегодняшней же статье мы рассмотрим лишь вариант для Microsoft Windows :)

Сохраняем файл и запускаем его.

Установка «по умолчанию», никаких особых параметров выбирать не нужно. Да и от просмотра инструкции в конце можно отказаться, мы сейчас пройдем весь процесс по шагам ;)

Запускаем свежеустановленную программу, в открывшемся окне жмем пункт System, выбираем Encrypt System Partition/Drive.

Запустится Мастер, который и поможет нам зашифровать системный диск нашего нетбука. Выбираем пункт Normal и жмем Next.

Следующий шаг — выбор что именно закрывать: только системный раздел или весь диск. Наш выбор, конечно, Encrypt the whole drive, не оставим ни шанса нехорошим или чрезмерно любопытным людям!

Далее: шифровать ли специальный раздел диска (часто используется для хранения служебной информации ОС или специализированного ПО от производителя, обычно никаких проблем, если его зашифровать, не возникнет) — да, и его тоже, выбираем Yes и жмем Next.

Теперь выбираем количество ОС, установленных на нетбуке. Стандартно — одна, поэтому выбираем Single-boot и нажимаем Next.

Подошли к ответственному моменту — выбору алгоритма шифрования! Что тут можно сказать? Если вы не скрываетесь от Всемогущих Специальных Служб — ваш выбор AES, его 256-битный ключ обеспечит достаточную защиту и не «затормозит» компьютер. Итак, выбираем AES и жмем Next. Тем более, что от тех самых спецслужб все равно ничто не спасет ;)

Следующий шаг — придумать пароль. Крайне желательно, чтобы он был подлиннее, букв двадцать. Проще всего взять какую-нибудь запоминающуюся лично вам, состоящую из нескольких слов фразу, например, «Клара у Карла украла кораллы» — 24 буквы и запоминается легко. Нет, понятно, что вы себе придумаете что-то другое, но ведь главное общий принцип :) Итак, пароль выбран, вводим его сначала в верхнюю строчку, потом в нижнюю, проверочную, и жмем Next.

Collecting Random Data — собираем случайные данные для так называемого ключа шифрования. Не ленитесь, подергайте мышкой в этом окошке: чем больше беспорядочных движений, тем крепче окажется ключ. Ну, хотя бы полминуты, не поленитесь :) Вот, теперь жмем Next и программа сообщит нам, что Key Generated. Полдела сделано! Жмем Next

Теперь заботливые авторы программы предлагают нам создать Rescue Disk — загрузочный CD-Rom, который поможет, если вдруг что-то пойдет не так (только не в том случае, если вы забудете пароль — здесь уже не спасет ничто!).Что ж, создаем Rescue Disk, нажав на кнопку Next.

Созданный образ диска записываем на CD-болванку и проверяем. С бездисковыми нетбуками будет сложнее. Впрочем, ненамного — программа VirtualClone Drive (или любая другая подобная) нам поможет. Сейчас же, чтобы не отвлекаться, достаточно смонтировать этот образ. Потом можно будет и записать этот образ на CD-R или сделать из него загрузочную флешку ;) Ну а пока монтируем образ VirtualClone Drive, и можно идти дальше: Next.

Проверяем и жмем Next:

Wipe Mode — метод удаления «Удаленных» данных. Вы наверняка знаете, что стертые файлы сначала попадают в «Корзину», а потом, даже если их и удалить оттуда, окончательно не удаляются, а просто помечаются как удаленные. На самом деле их все еще можно восстановить, с помощью специальных программ. Вот как раз настоящее стирание таких данных и предлагает нам программа TrueCrypt. Но сейчас мы это пропустим, просто выбрав в качестве Wipe mode — None и нажав Next.

Все, осталось всего два шага: проверка работоспособности и непосредственно шифрование. Для проверки нам предлагают нажать Test и перезагрузить машинку. Жмем и перезагружаем.

Черный экран с приглашением ввести наш пароль. Именно так и будет теперь выглядеть запрос пароля при загрузке машины. Вводим придуманный ранее пароль и загружаемся. Если все в порядке, система загрузится, и мы перейдем к последнему этапу, если же вдруг нет — ничего страшного, никаких фатальных изменений пока не сделано, данные никуда не пропали и программа напишет нам, в чем затруднения. Правда, пока как-то не приходилось сталкиваться с такими проблемами, всегда все проходило удачно.

Последний этап — уже сам процесс шифрования нашего жесткого диска. Жмем Encrypt и наблюдаем процесс Encryption.

Процесс не быстрый: зависит и от мощности компьютера, и от объема данных на жестком диске. Но это не значит, что на машине в этот момент нельзя ничего делать — можно! Постарайтесь только не запускать очень уж ресурсоемких приложений. Да и шифрование в любой момент можно приостановить, нажав кнопку Pause, причем никто не мешает ни перезагрузить компьютер, ни выключить его с расчетом продолжить позже.

Собственно, никаких особых правил или инструкций для работы не требуется. Точно так же, как и раньше включается, так же выключается или перезагружается. Единственно видимое отличие — запрос пароля при старте. Вот без него система не стартует и, как планировалось, пытаться просмотреть данные пользователя практически бесполезно. Вполне возможно, что вы знаете о существовании специальных программ взлома, с помощью которых можно подобрать или взломать пароль к файлу. Так вот, для нашего нетбука они практически не страшны: уж больно много времени и ресурсов потребуется. А вот на быстродействии нашего компа шифрование не отразится или отразится очень слабо, вряд ли получится это заметить.

В качестве примера два скриншота, на которых наглядно видно изменение быстродействия ОС Windows 7 на первом — до шифрования, на втором — после:

Или наоборот? На втором — до, на первом — после. Хм. Забыл ;)

Конечно, возможности программы TrueCrypt только этой функцией не ограничиваются, можно создавать и зашифрованные контейнеры, которые в закрытом виде представляют из себя файлы, а в открытом — виртуальные жесткие диски. Такие контейнеры можно хранить и передавать в том числе и на флешках или CD/DVD-Rom. Но сегодня мы разбираем только шифрование основного «харда», а разобраться с другими возможностями программы, если есть такое желание, не сложно, честное слово!

TrueCrypt. ИтогИтак, что у нас получилось в итоге? А получился у нас компьютер, который, безусловно, жаль будет потерять, но, по крайней мере, у нас есть уверенность, что дело в этом случае ограничится лишь утерей «железа», но никак не приватной информации. Что, согласитесь, все же менее обидно, чем обнаружить, что кто-то теперь может читать твою почту или воспользоваться результатами твоей работы. Ведь постепенно в наших компьютерах накапливается очень много личной, не предназначенной для чужих глаз информации. Можно, конечно, тщательно следить за этим, устраивая периодически ревизию и стирая такие данные, только как часто это делать? Раз в месяц или раз в неделю? Но как известно, неприятность случается именно тогда, когда может причинить максимальный ущерб :( Да и все равно что-то не заметишь или наоборот — сотрешь что-то нужное. Зачем же рисковать? Теперь у нас в арсенале есть надежное средство, которое, с одной стороны, сбережет наше время, позволив не устраивать «чистки» жесткому диску, а с другой — не позволит случайным людям вторгнуться в нашу личную жизнь.

Как и обещал открываю новую рубрику о программах, надеюсь она придется кому нибудь по вкусу и даже окажется полезной, жду отзывов о статье.

Данные в компьютерах обычно хранятся в открытом виде, как в Windows, так и в Linux, что дает доступ к любой информации практически любому, на нее покушающемуся или так "случайному прохожему" или даже неслучайному. Если вы хотите что-то скрыть от посторонних глаз, то эта статья для вас - умеренных параноиков и пользователей. Особенно это касается владельцев ноутбуков (про массовые кражи все читали).

Многие люди создают кучу подпапок в самых разнообразных местах со страшенными названиями и путями (дабы запутать менее опытных юзеров), или же запароливают скрываемую информацию в архиве. Но это далеко не самый лучший и удобный способ скрыть свои данные.

Так что хочу представить вам на суд бесплатную (open source) программу TrueCrypt. На фоне раскрученных криптографических систем, действительно шикарные разработки нередко остаются незамеченными. Программа TrueCrypt, распространяемая с открытыми исходниками (что фактически гарантирует отсутствие троянов, отмычек и черных входов для спецслужб), - это как раз тот самый случай.

Создатели гордо заявляют: проверяйте сколько захотите, все равно нам нечего от вас скрывать. Огромный плюс для такого рода проектов и лишний повод спать спокойно (привет спецслужбам :). Становится вдвойне приятно, когда осознаешь, что этот продукт ничуть не уступает коммерческим и даже превосходит их во многом.

TrueCrypt – настолько простая в использовании программа, что ею могут пользоваться даже неподготовленные пользователи. Есть русский интерфейс, работает в ОС семейства Microsoft Windows XP/2000/2003/Vista и Linux, а также 64 разрядных версий Windows и Linux, записывает и читает данные буквально «на лету». Помимо этого, TrueCrypt поддерживает работу через командную строку и имеет отличную документацию с популярным описанием алгоритмов шифрования.

Оно позволяет создавать виртуальный зашифрованный диск (том TrueCrypt) в виде файла и затем подключать его как настоящий диск. TrueCrypt также может зашифровать полностью раздел жёсткого диска или иного носителя информации, такой как флоппи-диск или USB флеш-память. Всё сохранённое в томе TrueCrypt полностью шифруется, включая имена файлов и папок.

Том TrueCrypt подобен физическому жёсткому диску, поэтому, к примеру, восстанавливать файловую систему на шифрованном диске можно с помощью утилиты CHKDSK и так же возможно проводить дефрагментацию присоединённого тома TrueCrypt и т. п. Что в сумме гарантирует потрясающую надежность сохранения и хранения данных, подробнее смотри на http://aceq7.narod.ru/ru/truecrypt-passwords//truecrypt-passwords.htm

Но обо всем по порядку.

Создание виртуального зашифрованного диска (криптоконтейнера):

- внутри файла (файловом контейнере) и монтирование его как настоящего диска, что позволяет легко работать с ним — переносить, копировать (в том числе на внешние устройства в виде файла), переименовывать или удалять;

- в виде целого зашифрованного раздела диска, что делает работу более производительной;

- полностью шифровать содержимое устройства, такого как флоппи-диск или USB флеш-память.

В список поддерживаемых TrueCrypt алгоритмов шифрования входят: AES, Serpent и Twofish. Все три алгоритма очень надежны, и сейчас не существует даже теоретического способа взлома, кроме метода полного перебора. Вы можете выбрать любой из них, но я советую сначала протестировать их на скорость на вашем компьютере (эта функция встроена в программу). Также возможно использование каскадного шифрования различными шифрами, к примеру: AES+Twofish+Serpent и т.п.

Все алгоритмы шифрования используют LRW-режим, который более безопасен, нежели CBC-режим для шифрования на-лету.

Программа позволяет выбрать одну из трёх хеш-функций: RIPEMD-160, SHA-1, Whirlpool для генерации ключей шифрования, соли, и ключа заголовка. Немного о хеш-функциях:

- SHA-1 - появилась теоретическая возможность взлома, и хотя это скорее относится к письмам и цифровым подписям, не рекомендуется к применению.

- RIPEMD-160 - стоит по умолчанию. Для этого алгоритма даже теоретически взлом пока не возможен. Но вот его предшественник RIPEMD уже себя дискредитировал.

- Whirlpool - теоретически самая медленная, некоторые источники утверждают, что медленнее в 2-3 раза, чем остальные. Хотя мои тесты показали, что в TrueCrypt это не так. Как в Linux, так и в Windows XP отставание не более 5% от предыдущих. На сегодняшний момент это самый стойкий и молодой алгоритм.

Из всего выше изложеного видно, что лучше использовать RIPEMD-160 или Whirlpool.

Для доступа к зашифрованным данным программа позволяет задавать использование: пароля (ключевой фразы), ключевого файла (одного или нескольких) или все вместе. В качестве ключевых файлов можно использовать любые доступные файлы на локальных, сетевых, съемных дисках (при этом используются первые 1024 бит) или генерировать свои собственные ключевые файлы.

Одной из примечательных возможностей TrueCrypt является то, что он обеспечивает два уровня правдоподобной отказоспособности, полезной в случаях вынужденного открытия пароля пользователем (говоря по русски, предусмотрена защита против взломов методом паяльника и других телесных повреждений):

1. Создание скрытого тома, что позволяет задать второй пароль (и набор ключевых файлов) к обычному тому для доступа к данным, к которым невозможно получить доступ с основным паролем. При этом скрытый том может иметь любую файловую систему и располагается в неиспользованном пространстве основного тома (то есть другими словами внутри зашифрованного контейнера можно спрятать еще один).

2. Ни один том TrueCrypt не может быть идентифицирован (тома TrueCrypt невозможно отличить от набора случайных данных, то есть файл нельзя связать с TrueCrypt, как с программой его создавшей, ни в какой форме и рамках)!

Другие возможности TrueCrypt:

- Переносимость, что позволяет запускать TrueCrypt без установки в операционной системе.

- Версии TrueCrypt доступны под Windows и Linux (говоря проще, вы можете использовать один и тот же том, как по сети, так и из различных операционных систем).

- Поддержка создания зашифрованного динамического файла на NTFS дисках. Такие тома TrueCrypt растут по мере накопления новых данных вплоть до указанного максимального размера. Однако, использование подобной возможности несколько уменьшает производительность и безопасность системы.

- Изменение паролей и ключевых файлов для тома без потери зашифрованных данных.

- Возможность резервного сохранения и восстановления заголовков томов (1024 байт). Это может быть использовано для восстановления заголовка повреждённого файла, позволяя подсоединить том после ошибки на аппаратном уровне, в результате которого повредился заголовок.

- Восстановление старого заголовка также сбрасывает пароли тома на те, что действительны для прежнего заголовка.

- Возможность назначать комбинации клавиш для монтирования/размонтирования разделов (в том числе и быстрого размонтирования со стиранием ключа в памяти, закрытием окна и очисткой истории), отображения и сокрытия окна (и значка) TrueCrypt.

- Возможность использовать TrueCrypt на компьютере с правами обычного пользователя (в том числе создавать и работать с контейнерами в файлах), правда, первоначальную установку программы должен сделать администратор.

И это далеко не все возможности TrueCrypt, я предлагаю в остальных тонкостях программы разобраться вам самим, а сейчас на примере показать, как пользоваться программой, если вы не знакомы с программами подобного типа.

Алгоритм установки и настройки этой программы предельно аскетичен и прост.

1. Скачиваем дистрибутив с официального сайта программы (1,49 Мб; TrueCrypt-4.3a, последняя версия на момент написания статьи): http://www.truecrypt.org/downloads.php

3. Распаковываем zip – архив дистрибутива, после чего TrueCrypt можно или установить в систему с помощью файла-инсталлера, или же перейти в папку Setup Files и сразу запустить исполняемый файл - TrueCrypt.exe (разницы никакой нет).

4. Соглашаемся с лицензией, и устанавливаем программу (тут ничего сложного).

5. Во время установки инсталлятор создаст точку восстановления, и после установки запустит программу – мастер создания шифрованных дисков.

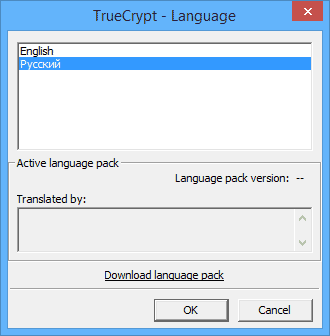

6. На этом этапе, я предлагаю отказаться от мастера и закрыть программу, для того чтобы TrueCrypt при создании столь важных штук разговаривал с нами на нашем родном языке.

7. Для локализации программы необходимо извлечь из архива и скопировать языковой файл в каталог программы True Crypt (обычно это C:\Program Files\TrueCrypt\).

Создание зашифрованного диска

1. Теперь можно смело запускать программу, например из меню “Пуск”.

2. Процесс начинается с нажатия кнопки «Создать том» (или из меню: Тома – Создать новый том), которая вызывает специальный мастер создания контейнеров.

3. На первом этапе мастер предлагает выбрать тип контейнера: обычный или скрытый. Сперва вам нужно создать обычный том (скрытый том, вы можете создать позже в уже созданном обычном), жмёте «Далее».

4. Размещение тома - это следующий шаг. Если ты планируешь создать мобильный контейнер, который можно перенести на другой жесткий диск или компьютер, необходимо обозначить файл, в котором он будет находиться (нажимаем Файл). TrueCrypt также позволяет шифровать целые устройства. Криптовать логические диски не всегда рационально, но зато полностью зашифрованная USB-флешка наверняка будет полезна.

5. На следующем шаге мастер предложит выбрать алгоритм шифрования данных, а также хэш-агоритм, который будет использоваться как псевдослучайная функция. По умолчанию предлагается алгоритм AES (является правительственным стандартом в США). Советую протестировать скорость всех алгоритмов на вашем компьютере, нажав на кнопку «Проверка». Напомню еще раз, что для хэш-алгоритма SHA-1 в 2005 г. появилась теоретическая возможность взлома, так что не рекомендую его к применению!

6. Если Вы выбрал шифрование целого диска или устройства, то этот шаг можно опустить. Иначе потребуется ввести размер будущего контейнера. Например 10 Мб, жмем далее.

7. Далее мастер предложит ввести пароль для доступа к зашифрованным данным, тут вы можете придумать какой угодно сложный пароль, но только вы должны помнить, что если вы забудете пароль, то никто вам не сможет достать информацию с зашифрованного диска!

В дополнение к паролю или вообще для полной его замены можно использовать файл-ключ (или несколько файлов сразу). Такой файл можно сгенерировать с помощью специальной встроенной утилиты, но я все-таки рекомендую выбрать пару-тройку композиций из своей MP3-коллекций. По-моему, это будет лучшим гарантом безопасности. Согласись, распознать в них файлы-ключи будет крайне проблематично :). Кстати говоря, это отличное средство от кей-логгеров, которые могут отснифать пароль, введенный с клавиатуры, но абсолютно беспомощны против файлов-ключей.

8.Форматирование тома - это следующий и очень важный этап. На этом этапе можно обозначить параметры будущего раздела: используемую файловую систему и размер кластера. Далее вы должны нажать на кнопку Разметить и активно шевелить мышкой и нажимать на разные клавиши на клавиатуре, до тех пор, пока индикатора не доползёт до конца, и программа выдаст предупреждение об успешно выполненном задании. TrueCrypt «забивает» пространство файла-контейнера (или девайса) псевдослучайными комбинациями символов, чтобы полностью исключить возможность его анализа. Создание скрытого контейнера осуществляется аналогично, но тогда придется указать базовый контейнер или устройство, внутри которого он будет располагаться.

Работа с зашифрованными дисками

Поздравляю, вы только что создали контейнер для вашего секретного сообщения (под видом обычного файла). Для использования этого контейнера его надо подключить к системе (примонтировать том или, что тоже самое, поключить логический диск).

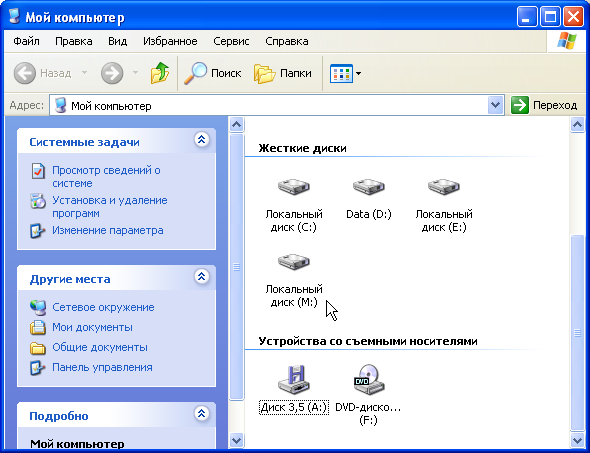

10. В главном окне программы TrueCrypt выбираем имя будущего логического диска. Например, выберем диск M. После выбора имени диска нажимаем Выбор файла, и открываем тот файл, который мы уже создали в предыдущих шагах.

После этого нажимаем Смонтировать, в открывшемся окне вводим пароль (и\или необходимые файлы-ключи), который мы вводили при создании контейнера. Если пароль верный, в главном окне программы будет отмечен диск M, имя файла, тип шифрования и т.д. Все, на диск можно записывать файлы. Если вы хотите смонтировать скрытый том, то надо выбрать файл, в котором хранится скрытый том, и ввести пароль от скрытого тома.

С диском M: можно работать также, как и с любым другим, например, с диском C:

После того, как работа с диском будет закончена, нажимаем Размонтировать и все. Файл-контейнер можно копировать, переносить с компьютера на компьютер, пересылать по почте и т.д. Единственное условие – на другом компьютере тоже должна быть установлена программа TrueCrypt.

В качестве сладкого хочу добавить дополняющие сторонние TrueCrypt проекты. Там Вы сможете найти утилиты, которые шифруют на лету swap-файл и учётную запись пользователя: http://www.truecrypt.org/third-party-projects/