Категория: Руководства

Технические, организационные и правовые методы защиты информации.

Глава 5 Закона «Защита информации и прав субъектов в области информационных процессов и информатизации» является «базовой» для российского законодательства в области защиты информации.

Основными целями защиты информации являются :

предотвращение утечки, хищения, утраты, искажения и подделки информации (защите подлежит любая информация, в том числе и открытая);

предотвращение угроз безопасности личности, общества и государства (то есть защита информации является одним из способов обеспечения информационной безопасности РФ);

защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством.

Правовые основы защиты информации – это законодательный орган защиты информации, в котором можно выделить до 4 уровней правового обеспечения информационной безопасности информации и информационной безопасности предприятия.

Первый уровень правовой охраны информации и защиты состоит из международных договоров о защите информации и государственной тайны, к которым присоединилась и Российская Федерация с целью обеспечения надежной информационной безопасности РФ. Кроме того, существует доктрина информационной безопасности РФ, поддерживающая правовое обеспечение информационной безопасности нашей страны.

Правовое обеспечение информационной безопасности РФ:

Международные конвенции об охране информационной собственности, промышленной собственности и авторском праве защиты информации в интернете;

Конституция РФ (ст. 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений);

Гражданский кодекс РФ (в ст. 139 устанавливается право на возмещение убытков от утечки с помощью незаконных методов информации, относящейся к служебной и коммерческой тайне);

Уголовный кодекс РФ (ст. 272 устанавливает ответственность за неправомерный доступ к компьютерной информации, ст. 273 — за создание, использование и распространение вредоносных программ для ЭВМ, ст. 274 — за нарушение правил эксплуатации ЭВМ, систем и сетей);

Федеральный закон «Об информации, информатизации и защите информации» от 20.02.95 № 24-ФЗ (ст. 10 устанавливает разнесение информационных ресурсов по категориям доступа: открытая информация, государственная тайна, конфиденциальная информация, ст. 21 определяет порядок защиты информации);

Федеральный закон «О государственной тайне» от 21.07.93 № 5485-1 (ст. 5 устанавливает перечень сведений, составляющих государственную тайну; ст. 8 — степени секретности сведений и грифы секретности их носителей: «особой важности», «совершенно секретно» и «секретно»; ст. 20 — органы по защите государственной тайны, межведомственную комиссию по защите государственной тайны для координации деятельности этих органов; ст. 28 — порядок сертификации средств защиты информации, относящейся к государственной тайне);

Федеральные законы «О лицензировании отдельных видов деятельности» от 08.08.2001 № 128-ФЗ, «О связи» от 16.02.95 № 15-ФЗ, «Об электронной цифровой подписи» от 10.01.02 № 1-ФЗ, «Об авторском праве и смежных правах» от 09.07.93 № 5351-1, «О правовой охране программ для электронных вычислительных машин и баз данных» от 23.09.92 № 3523-1

На втором уровне правовой охраны информации и защиты (ФЗ о защите информации) – это подзаконные акты: указы Президента РФ и постановления Правительства, письма Высшего Арбитражного Суда и постановления пленумов Верховного суда РФ.

К третьему уровню обеспечения правовой защиты информации относятся ГОСТы безопасности информационных технологий и обеспечения безопасности информационных систем.

Также на третьем уровне безопасности информационных технологий присутствуют руководящие документы, нормы, методы информационной безопасности и классификаторы, разрабатывающиеся государственными органами.

Четвертый уровень защиты конфиденциальной информации образуют локальные нормативные акты, инструкции, положения и методы информационной безопасности и документация по комплексной правовой защите информации рефераты по которым часто пишут студенты, изучающие технологии защиты информации, компьютерную безопасность и правовую защиту информации

Хранить свой секрет – мудро, но ждать, что его будут хранить другие, – глупо.

Наиболее разумными усилиями в этом направлении большинство специалистов считает проведение следующих «защитных» мероприятий :

- адекватное определение перечня сведений, подлежащих защите;

выявление уровней доступности и прогнозирование возможных уязвимых мест в доступе к информации;

- принятие мер по ограничению доступа к информации или объекту;

- организация охраны помещения и постоянного контроля за сохранностью информации (в частности, необходимость наличия закрывающихся шкафов, сейфов, кабинетов, телевизионных камер слежения и т. п.);

- наличие четких правил обращения с документами и их размножения. Как известно, изобретение множительной техники буквально вызвало всплеск промышленного шпионажа;

- наличие на документах надписей «Секретно», «Для служебного пользования», а на дверях – «Посторонним вход воспрещен». Каждый носитель информации (документ, диск и др.) должен иметь соответствующее обозначение и место хранения (помещение, сейф, металлический ящик);

- подписание с сотрудниками организации, фирмы договора о неразглашении тайны.

Основным средством защиты информации остаются в настоящее время режимные меры, направленные на предотвращение утечки конкретных сведений.

Принятие этих мер зависит, прежде всего, от владельцев информации, складывающейся в их сфере деятельности конкурентной обстановки, ценности, которую представляет для них производственная или коммерческая информация, других факторов.

В числе мер защиты информации можно выделить внешние и внутренние.

К внешним мероприятиям относятся: изучение партнеров, клиентов, с которыми приходится вести коммерческую деятельность, сбор информации об их надежности, платежеспособности и других данных, а также прогнозирование ожидаемых действий конкурентов и преступных элементов. По возможности выясняются лица, проявляющие интерес к деятельности организации (фирмы), к персоналу, работающему в организации.

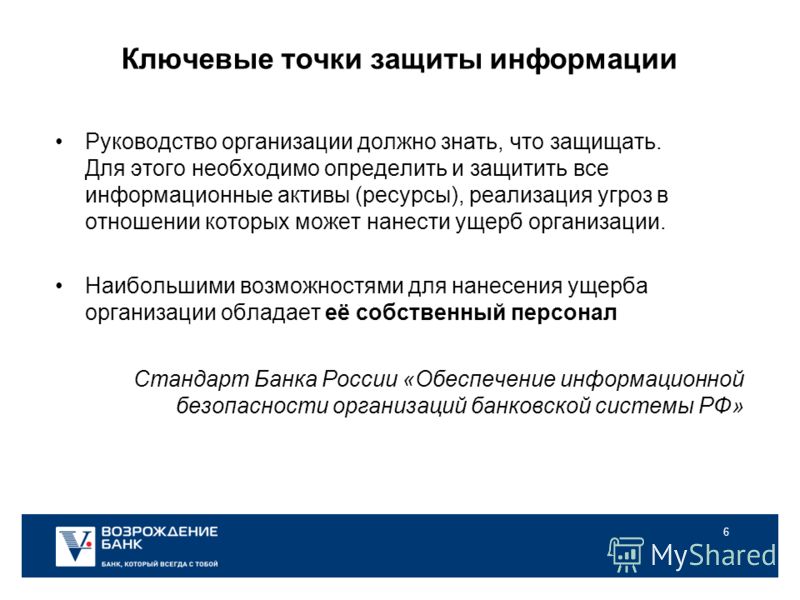

Внутренние мероприятия по обеспечению безопасности включают вопросы подбора и проверки лиц, поступающих на работу: изучаются их анкетные данные, поведение по месту жительства и на прежней работе, личные и деловые качества, психологическая совместимость с сотрудниками; выясняются причины ухода с прежнего места работы, наличие судимостей и пр. В процессе работы продолжается изучение и анализ поступков сотрудника, затрагивающих интересы организации, проводится анализ его внешних связей.

Сотрудники – важнейший элемент системы безопасности. Они могут сыграть значительную роль в защите коммерческой тайны, но в то же время могут быть и основной причиной ее утечки. Часто это случается по причине невнимательности, неграмотности. Поэтому регулярное и доходчивое обучение персонала вопросам секретности является важнейшим условием сохранения тайны. Однако нельзя исключать случаи умышленной передачи (продажи) работником секретов фирмы. Мотивационную основу таких поступков составляют либо корысть, либо месть, например, со стороны уволенного работника. Практика подобных действий уходит своими корнями в глубокую древность.

Известно, что еще в Римской империи, когда основную часть работающего населения составляли рабы, обычной практикой было принуждение чужих рабов выдавать секреты хозяина. В Риме был даже принят специальный закон, предусматривающий наказание за подобные действия в виде штрафа размером в двойную стоимость причиненных убытков.

Для обеспечения защиты информации на предприятиях вводится определенный режим, порядок доступа и работы с информацией. Эффективность такого порядка возможна только при выполнении следующих условий:

- единства в решении производственных, коммерческих, финансовых и режимных вопросов;

- координации мер безопасности между всеми заинтересованными подразделениями;

- экспертной оценки информации и объектов, подлежащих защите;

- персональной ответственности руководителей и исполнителей, участвующих в закрытых работах, за обеспечение сохранности тайны и поддержание на должном уроне режима охраны проводимых работ;

- организации специального делопроизводства, надежного хранения и перевозки носителей коммерческой тайны, маркировки документации и пр.;

формирования списка лиц, уполномоченных классифицировать информацию, содержащую коммерческую тайну;

- ограничения круга лиц, имеющих допуск к информации;

-наличия единого порядка доступа и организации пропускного режима;

-организации взаимодействия с органами власти, осуществляющими контроль за определенными видами деятельности предприятий;

-наличия охраны, пропускного и внутреннего режима;

-планового осуществления мер по защите и контролю за коммерческой тайной;

-создания системы обучения исполнителей правилам обеспечения сохранности интеллектуальной собственности.

Защита информации предполагает использование специальных технических средств, электронных устройств, что позволяет не только сдерживать их утечку, но и останавливать такой вид деятельности, как промышленный (коммерческий) шпионаж.

Большую их часть составляют технические средства обнаружения и средства противодействия устройствам прослушивания:

-телефонный нейтрализатор (для подавления работы мини-передатчика и ----------нейтрализации снятия аудиоинформации);

-телефонный подавитель устройств прослушивания;

-профессиональный детектор (используется для «грубого» определения местонахождения радиозакладок);

-мини-детектор передатчиков (используется для точного определения местонахождения радиозакладок);

Организации, располагающие ценной информацией, должны хранить ее в специальных несгораемых шкафах или сейфах, не допускать утери ключей от них или передачи на хранение другим лицам, даже из числа особо доверенных.

Некоторые фирмы, например, используют для хранения секретной информации сейфы (шкафы), открываемые с помощью специальной магнитной карты или других сложных сигнальных электронных устройств. Следует отметить, что эта мера значительно затрудняет доступ к информации, особенно при наличии комплекса защитных (физических и технических) мер у здания, где расположен сейф, иное хранилище. Некоторые фирмы тратят на защиту информации до 15 % своих доходов.

Одним из распространенных методов защиты интеллектуальной собственности является патент. то есть свидетельство, выдаваемое изобретателю или его правопреемнику на право исключительного пользования сделанным им изобретением. Патент призван защитить изобретателя (автора) от воспроизводства, продажи и использования его изобретения другими лицами.

Для защиты публикуемых работ автору рекомендуется воспроизводить на каждой копии следующую информацию: имя владельца авторского права; год издания работы; символ авторского права ©. Наконец, всем авторам при борьбе с посягательствами на их интеллектуальную собственность необходимо тесное сотрудничество с правоохранительными органами и общественностью. К сожалению, существующая практика борьбы с плагиатом и пиратством показывает, что такое сотрудничество тоже далеко не всегда дает ожидаемые результаты.

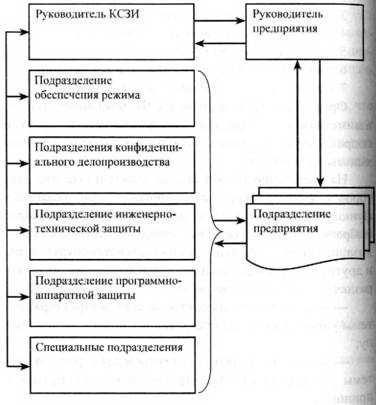

Осуществление специальных внутренних и внешних мер защиты ценных информационных систем должно возлагаться на специально подготовленных лиц. С этой целью предприниматель может обращаться за помощью к частным детективным фирмам, специализирующимся на сыске и охране собственности. Могут создаваться и собственные службы безопасности. Так как защитные мероприятия требуют значительных затрат, предприниматель сам должен решить, что ему выгоднее: мириться с утечкой информации или привлекать специализированные службы для ее защиты.

Положение об отделе по защите информации

1.1. Отдел по защите информации является самостоятельным структурным подразделением предприятия.

1.2. Отдел создается и ликвидируется приказом директора предприятия.

1.3. Отдел подчиняется непосредственно директору предприятия.

1.4. Руководство отдела:

1.4.1. Отдел возглавляет начальник отдела по защите информации, назначаемый на должность приказом директора предприятия.

1.4.2 Начальник отдела по защите информации имеет ____ заместителя (ей).

1.4.3 Обязанности заместителя (ей) определяются (распределяются) начальником отдела по защите информации.

1.4.4. Заместитель(и) и руководители структурных подразделений в составе отдела по защите информации, другие работники отдела назначаются на должности и освобождаются от должностей приказом директора предприятия по представлению начальника отдела по защите информации.

2.1. Состав и штатную численность отдела по защите информации утверждает директор предприятия исходя из условий и особенностей деятельности предприятия по представлению начальника отдела по защите информации и по согласованию с

Комплексная защита информации на предприятии.

Разработка и внедрение организационных и технических мероприятий по комплексной защите информации на предприятии по работам, содержание которых составляет государственную или коммерческую тайну.

Обеспечение соблюдения режима проводимых работ и сохранения конфиденциальности документированной информации.

Обеспечение конфиденциальности переговоров, бесед и совещаний закрытого характера.

Разработка проектов текущих и перспективных планов работы.

Организация, координация и выполнение работ по защите информации, разработка технических средств контроля.

Обеспечение взаимодействия и необходимой кооперации соисполнителей работ по вопросам организации и проведения научно-исследовательских и опытно-конструкторских работ.

Организация и контроль выполнения плановых заданий, договорных обязательств, а также сроков, полноты и качества работ, выполняемых соисполнителями.

Заключение договоров на работы по защите информации.

Разработка и принятие мер по обеспечению финансирования работ, в том числе выполняемых по договорам.

Участие в разработке технических заданий на выполняемые предприятием исследования и разработки.

Определение целей и постановка задач по созданию безопасных информационных технологий, отвечающих требованиям комплексной защиты информации.

Проведение специальных исследований и контрольных проверок по выявлению демаскирующих признаков, возможных каналов утечки информации, в том числе по техническим каналам, и разработка мер по их устранению и предотвращению.

Составление актов и другой технической документации о степени защищенности технических средств и помещений.

Контроль за соблюдением нормативных требований по защите информации.

Обеспечение комплексного использования технических средств, методов и организационных мероприятий.

Рассмотрение применяемых и предлагаемых методов защиты информации, промежуточных и конечных результатов исследований и разработок.

Согласование проектной и другой технической документации на вновь строящиеся и реконструируемые здания и сооружения в части выполнения требований по защите информации.

Рациональное использование и обеспечение сохранности аппаратуры, приборов и другого оборудования.

Обеспечение высокого научно-технического уровня работ, эффективности и качества исследований и разработок.

Контроль за выполнением предусмотренных мероприятий, анализ материалов контроля, выявление нарушений.

Разработка и реализация мер по устранению выявленных недостатков по защите информации.

Проведение аттестации объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности.

Разработка регламента допуска сотрудников предприятия к отдельным каналам информации, плана защиты информации, положений об определении степени защищенности ресурсов автоматизированных систем.

Выбор, установка, настройка и эксплуатация систем защиты в соответствии с организационно-распорядительными документами.

Поиск информации о появившихся уязвимостях, обнаружение и устранение уязвимостей в информационных системах.

Формирование Перечня сведений, составляющих коммерческую тайну, а также Перечня сведений, отнесенных к государственной тайне.

Получение в установленном порядке лицензий на выполнение работ в сфере защиты информации.

Составление и представление в установленном порядке отчетности.

Ведение делопроизводства в соответствии с установленным порядком.

Соблюдение действующих инструкций по режиму работ и принятие своевременных мер по предупреждению нарушений.

Обеспечение соответствия проводимых работ технике безопасности, правилам и нормам охраны труда.

4.1. Внешние документы:

Законодательные и нормативные акты.

4.2. Внутренние документы:

Стандарты ГО, Устав предприятия, Положение о подразделении, Должностная инструкция, Правила внутреннего трудового распорядка.

5. Взаимоотношения отдела по защите информации с другими подразделениями

Для выполнения функций и реализации прав, предусмотренных настоящим положением, отдел по защите информации взаимодействует:

- личных дел сотрудников предприятия;

- сведений о кандидатурах на должности специалистов по защите информации;

- сведений о кандидатурах на должности специалистов, выполняющих работы, содержание которых является коммерческой или государственной тайной;

- оценок деятельности работников предприятия и соблюдения ими режима работ, содержание которых является коммерческой или государственной тайной;

- сведений о нарушениях и нарушителях режима доступа к информации;

- характеристик на работников, явившихся виновниками утечки, повреждения информации;

- предложений и рекомендаций по поиску специалистов, в должностные обязанности которых входит работа с информацией, являющейся государственной или коммерческой тайной;

- установленных ограничений по медицинским показаниям для осуществления работы с использованием сведений, составляющих государственную или коммерческую тайну;

С отделом по организации и оплаты труда

- расчетов фондов оплаты труда;

- копий должностных инструкций на работников, выполняющих работы, содержание которых является коммерческой или государственной тайной;

- предложений по закреплению в должностных инструкциях и иных кадровых документах повышенной степени ответственности за несоблюдение отдельными специалистами обязанностей по использованию информации, являющейся коммерческой или государственной тайной в неслужебных целях;

- проектов обязательств работников о неразглашении сведений, являющихся государственной или коммерческой тайной;

- проектов письменного согласия специалистов предприятия на частные, временные ограничения их прав;

- перечня видов, размеров и порядка предоставления льгот и доплат работникам, допущенным к сведениям, являющимся коммерческой или государственной тайной (процентных надбавок к заработной плате, преимущественного права при прочих равных условиях на оставление на работе при проведении организационных и (или) штатных мероприятий, пр.);

- копий принятых В руководителем предприятия решений о допуске работника к сведениям, составляющим государственную или коммерческую тайну;

- памяток работникам предприятия о сохранении коммерческой тайны предприятия для согласования и выдачи работникам предприятия;

- отчетов о расходовании фонда заработной платы;

Руководство По Технической Защите Информации

Руководство По Технической Защите Информации

Защита информации, обрабатываемой с использованием технических средств. Научно- техническое руководство и непосредственную организацию.

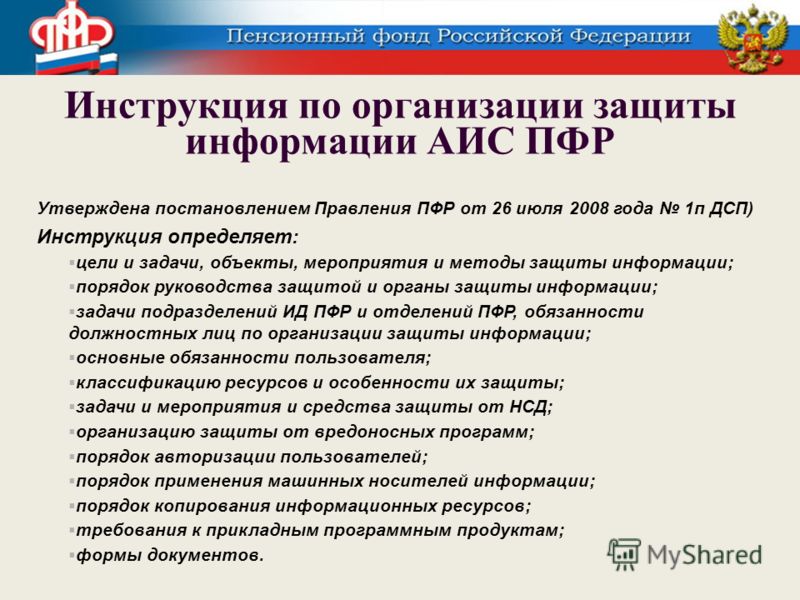

В соответствии с требованиями Положения о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам, утвержденного постановлением Совета Министров - Правительством Российской Федерации от 15 сентября 1993 г. N912-51, на каждом объекте, на котором предусматривается защита информации от технических разведок и от ее утечки по техническим каналам должно быть разработано Руководство по защите информации от технических.

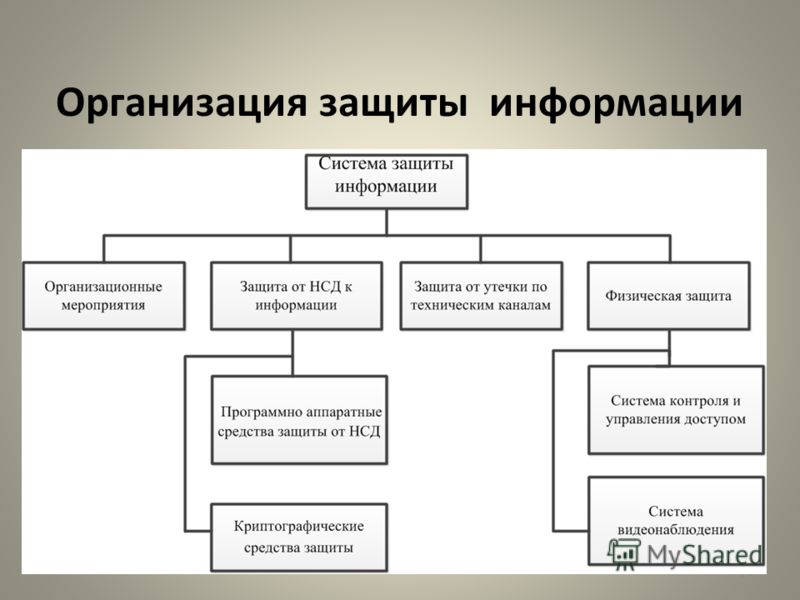

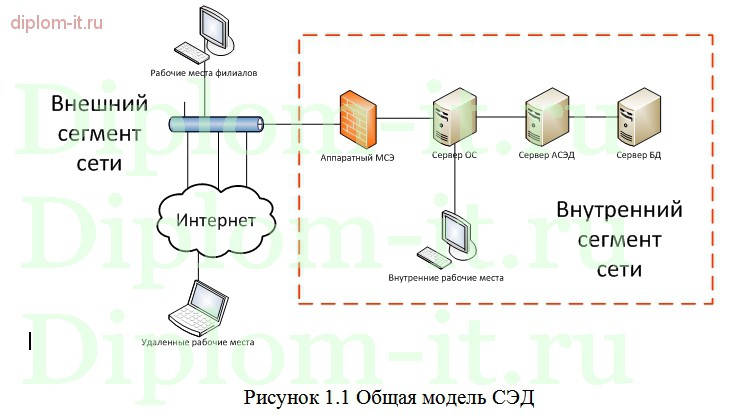

4.5.1 Мероприятия по защите технических и программных средств системы от НСД Мероприятия по защите технических и программных средств системы от НСД предназначены для защиты от угроз: а) конфиденциальности (обеспечению санкционированного доступа); б) целостности технических средств, программ и данных (информационного обеспечения); в) доступности данных для незарегистрированных пользователей. 4.5.1.1 Организация комплекса мероприятий по защите от НСД Комплекс мероприятий по обеспечению защиты от НСД организован на уровнях: а) организационном (организационные мероприятия по обеспечению защиты от НСД); б) техническом (реализация механизмов защиты программно-техническими средствами). 4.5.1.2 Организационный уровень защиты от НСД На организационном уровне предусмотрены: - служба, отвечающая за защиту от НСД, распределение обязанностей; - комплекс профилактических мер (предупреждение появления вирусов, предупреждение неумышленных действий, ведущих к НСД); - правила доступа сторонних организаций к ресурсам; - организация доступа пользователей и персонала к ресурсам; - регламентирование: 1. удаленного доступа в АС «. »; 2. использования открытых ресурсов (сети Интернет); 3. использования сертифицированного ПО и т.д. Организация работы персонала в целях обеспечения защиты от НСД предусматривает: - внесение в должностные инструкции персонала соответствующих разделов; - обучение персонала соблюдению режима защиты от НСД, правильному обращению с информационными ресурсами; - регламент взаимодействия с представителями сторонних организаций. 4.5.1.3 Технический уровень защиты от НСД На техническом уровне защиты от НСД предусмотрены: а) применение технических средств, обеспечивающих защиту от несанкционированного доступа к изменению параметров; б) контроль за целостностью пломб; в) контроль за состоянием информационных и силовых кабелей; г) управление доступом к информации и сервисам, включая требования к разделению обязанностей и ресурсов; д) регистрация значительных событий в журнале для целей повседневного контроля или специальных расследований; е) проверка и обеспечение целостности данных на всех стадиях их обработки; ж) защита данных от несанкционированного доступа; з) использования средств шифрования; и) резервное копирование критически важных данных; к) восстановление работы АС «. » после отказов; л) защита от внесения несанкционированных дополнений и изменений. 4.5.1.3.1 Организация доступа для работы Организация доступа для работы в АС «. » осуществляется выполнением следующих задач: а) управления пользовательскими паролями; б) управления привилегиями; в) регистрации пользователей; г) пересмотра прав доступа пользователей. 4.5.1.3.2 Организация контроля за соблюдением мер защиты от НСД Организация контроля за соблюдением мер защиты от НСД обеспечивается выполнением следующих мероприятий: а) администрированием АС «. »; б) антивирусной защитой; в) протоколированием ручного ввода данных; г) контролем доступа в помещения, в которых располагаются критически важные или уязвимые элементы ПТК; д) регистрацией событий, чрезвычайных ситуаций, режимов работы АС «. »; е) слежением за корректным использованием сервисов; ж) защитой оборудования пользователей, оставленного без присмотра; з) определением допустимого времени простоя терминалов и его контроль; и) введением ограничений на длительность периодов подключения пользователей к АС «. »; к) ограничением доступа к носителям информации и их защита; л) организацией доступа к документации АС «. ». 4.5.1.4 Мероприятия по защите программных средств Мероприятиями по защите программных средств предусмотрен многоуровневый доступ к ПО технических средств с разграничением прав пользователей с помощью паролей. Средства защиты от НСД обеспечивают: а) гарантированное разграничение доступа пользователей и программ пользователей к информации, включая разграничение доступа по рабочим местам; б) обнаружение и регистрацию попыток нарушения разграничения доступа; в) автоматизированную идентификацию пользователей и эксплуатационного персонала при обращении к ресурсам АС «. »; г) управление доступом персонала и программных средств к томам, каталогам, файлам, базам данных, таблицам баз данных и другим ресурсам баз данных в соответствии с условиями разграничения доступа; д) регистрацию входа (выхода) пользователей в АС «. », обращений к ресурсам и фактов попыток нарушения доступа; е) протоколирование действий пользователей АС «. », включая доступ из внешних систем. Корректировка и удаление записей и всего протокола запрещены; ж) запрет на несанкционированное изменение конфигурации комплексов; з) обнаружение, идентификацию и удаление компьютерных вирусов. 4.5.1.5 Мероприятия по защите программных средств и информационного обеспечения АС «. » является информационной системой на базе использования сетей общего пользования для обмена информацией на различных уровнях иерархии, как средство организации взаимодействия между территориально распределенными ПТК. В указанной ситуации возникает необходимость обеспечения доступности части корпоративных информационных ресурсов извне, а также ресурсов внешних открытых сетей для внутренних пользователей АС «. ». Остро встает проблема контроля информационного взаимодействия с внешним миром и обеспечения защиты АС «. » от угроз информационной безопасности извне. Для разграничения доступа к ресурсам и контроля информационных потоков между защищаемой сетью субъекта и внешними сетями, а также между сегментами корпоративной сети, используются специальные средства защиты - межсетевые экраны (МЭ). МЭ предназначен для защиты внутреннего информационного пространства ПТК (в том числе территориально распределенных) при информационном взаимодействии с внешним миром в соответствии с принятой политикой информационной безопасности. МЭ устанавливается на границе между защищаемой сетью ПТК и внешними сетями, а также между сегментами защищаемой сети (разного уровня конфиденциальности или служащих для решения различных задач и потому требующих изоляции) и осуществляет контроль входящих/исходящих информационных потоков на основе заданных правил управления доступом. Основные функции МЭ по обеспечению информационной безопасности ПТК перечислены ниже: а) контроль входящих/исходящих информационных потоков на нескольких уровнях модели информационного обмена ISO/OSI; б) идентификация и аутентификация пользователей с защитой от прослушивания сетевого трафика; в) трансляция сетевых адресов и сокрытие структуры защищаемой сети; г) обеспечения доступности сетевых сервисов; д) регистрация запросов на доступ к ресурсам и результатам их выполнения; е) обнаружение и реагирование на нарушения политики информационной безопасности. Перечисленные выше методы защиты программных, технических и информационных средств от НСД обеспечиваются применением: - общего и специального программного обеспечения (службы авторизации и аутентификации), установленного на серверах и АРМ пользователей; - ПО СУБД; - технологического антивирусного ПО, установленного на АРМ пользователей; - встроенных брандмауэров Cisco IOS (в части доступа из внешних систем); - брандмауэра iptables (в части доступа к подсистеме биллинга). 4.5.1.6 Выявление утечки информации Для выявления утечки информации должны проводиться перечисленные ниже мероприятия: а) сбор и анализ информации о подключениях внутренних пользователей к ресурсам, расположенным за пределами объектов автоматизации, и внешних пользователей к ресурсам АС «. »; б) проверка журналов событий АС «. » (в части безопасности), позволяющих определить, имели ли место попытки несанкционированного доступа к службам АС «. »; в) контроль входящего и исходящего трафика с помощью специализированного антивирусного программного обеспечения, а также запускаемого программного обеспечения на наличие вирусов. 4.5.1.7 Предотвращение утечки информации Для предотвращения утечки информации должны проводиться перечисленные ниже мероприятия: а) блокирование любых попыток подключения к службам АС «. », предпринимаемых незарегистрированными пользователями; б) блокирование запуска всего программного обеспечения, зараженного компьютерными вирусами; в) проверка всей входящей и исходящей почты на наличие вирусов и, в случае обнаружения, реализация мер по их «лечению». Если «лечение» невозможно, данное почтовое сообщение должно быть удалено и вместо него отправлено уведомление о возникшей ситуации. 4.5.1.8 Поддержание надлежащего уровня обеспечения безопасности Для поддержания надлежащего уровня обеспечения безопасности АС «. » должны проводиться перечисленные ниже мероприятия: а) поддержание связей с производителями используемого программного обеспечения для своевременного получения обновлений и получения ответов на вопросы, которые могут возникнуть в ходе эксплуатации АС «. »; б) отслеживание новостей, публикуемых в печатных и электронных (Интернет) изданиях, на предмет появления новых возможностей обхода системы безопасности объектов автоматизации; в) периодическое тестирование системы безопасности; г) изучение и внедрение новых технологий, повышающих безопасность АС «. ».

1. Утвердить руководство по защите информации от технических разведок и от ее утечки по техническим каналам в Постоянном представительстве.

Приложение N 12 (обязательное) Руководство по защите информации от технических разведок и от ее утечки по техническим каналам.

Руководство по защите информации в организации

Непосредственное руководство работой подразделения по защите информации осуществляет заместитель руководителя Департамента.

Руководство разрабатывается на каждом (объекте), на котором предусматривается защита информации от технических разведок и от.